利用屏幕保护程序进行权限维持

利用屏幕保护程序进行权限维持

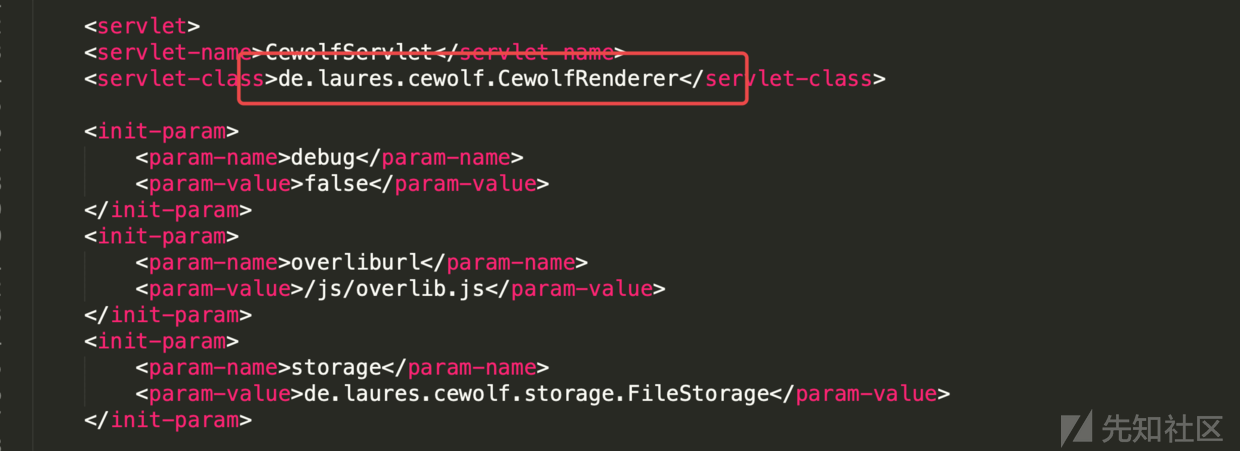

CVE-2020-7961 Liferay Portal 反

CVE-2020-7961 Liferay Portal 反

真假Zoom

真假Zoom

YZM几经周折的积累(鸡肋)审计过程

YZM几经周折的积累(鸡肋)审计过程

Microsoft 发布脚本以检查 ProxyLogon 漏

Microsoft 发布脚本以检查 ProxyLogon 漏

一次实战sql注入绕狗

一次实战sql注入绕狗

Bug Bounty:Keybase一键式RCE

Bug Bounty:Keybase一键式RCE

CVE-2020-10189/Zoho ManageEngi

CVE-2020-10189/Zoho ManageEngi

Bypass安全狗4.0

Bypass安全狗4.0

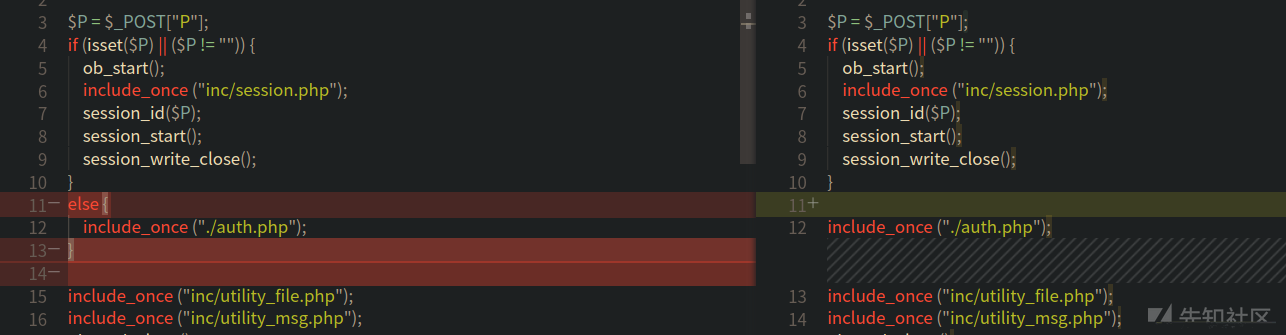

通达OA任意文件上传/文件包含GetShell

通达OA任意文件上传/文件包含GetShell