外网资讯 | 英国版农夫与蛇,安全员向企业报告漏洞反被起诉

开放系统非营利组织的安全工程师和前贡献者最近向 Apperta Foundation 报告了其数据泄漏情况。作为回报,相关组织首先感谢他的负责任的举报,但后来又收到了他们的律师和警察的来信。

Apperta Foundation是英国的非营利组织,在NHS England和NHS Digital的支持下,在数字健康和社会护理领域推广开放系统和标准。

GitHub存储库公开了密码,密钥,数据库

本周,一位英国云安全工程师罗布·戴克(Rob Dyke)讲了一个道德报告数据泄漏事件如何使他陷入法律纠纷的案例。

本月初,Dyke发现了一个公开的GitHub存储库,该存储库公开了属于Apperta Foundation的密码,API密钥和敏感的财务记录。

工程师说,在发现这个至少自2019年就已公开的GitHub存储库后,工程师就私下将其报告给Apperta,并受到他们的感谢。

但是,在3月9日,他收到了Apperta律师的法律函件,导致他聘请了自己的律师代表他。

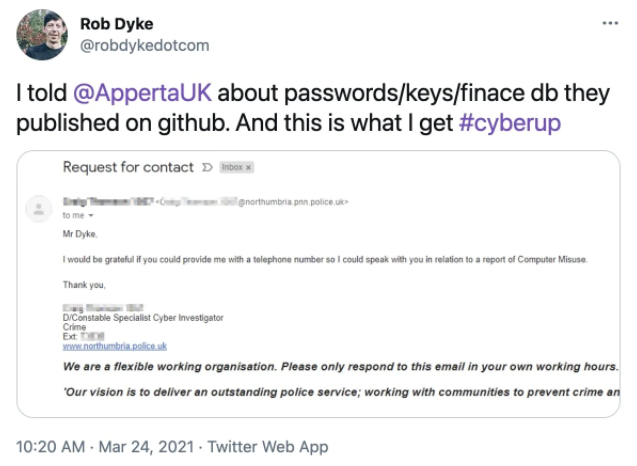

此外,昨天,诺森比亚警察网络调查人员发送了一封电子邮件,内容涉及“计算机滥用”的报告。

安全工程师罗布·戴克接收诺森比亚警方的电子邮件

来源:Twitter

在接受电话采访BleepingComputer,戴克说他很熟悉这两种Apperta的既定机制和行业惯例,负责地向供应商报告了安全漏洞。

当他遇到数据泄漏时,戴克立即将其报告给Apperta。

为了记录他的报告,研究人员对他所遇到的数据进行了加密,并将其安全地存储了90天,作为协调公开过程的一部分。

工程师告诉BleepingComputer:“我知道应该如何向他们报告。因此,我通过他们的既定程序向他们报告了。”他进一步补充说,他收到了Apperta的回复,代表对此表示感谢,并指出他们将得到排序的问题。

戴克继续说:“我真的再也没有考虑过。”

一周多后,Apperta的律师致信说,他们认为Dyke的举动是“非法的”,并要求书面承诺删除该工程师遇到的任何数据。

这使工程师感到惊讶,尤其是考虑到Apperta团队成员从他过去的贡献中了解他的情况。

在BleepingComputer看到的电子邮件中,戴克进一步向Apperta的律师澄清说,他所遇到的信息已在GitHub上公开泄漏了两年多,而不是作为非法黑客活动的一部分而获得的专有数据。

工程师作为负责任披露的一部分收集的详细信息是通过Apperta在互联网上发布的可公开访问的公共URL来完成的。

Dyke进一步发布了书面申明,他将销毁从公共Web服务(GitHub)获得的存储库的任何副本,并提供销毁证书。

昨天,诺桑比亚警察局又收到一封信,询问警方对“计算机滥用(法)”报告的指称的更多细节。

工程师告诉BleepingComputer,他认为警方的调查与Apperta事件有关,因为诺森比亚警察局负责监督Apperta办公室所在地的司法管辖区。

“我不认为这对于促进开放性的组织,以及与此相关的所有事情;透明度,问责制和责任感,都是解决之道。”

Dyke进一步向BleepingComputer解释说:“由于我发现了这种泄漏并已加以解决,所以这根本不是解决的方法。我向[他们]保证数据将被删除,并且已经被删除。” 。

英国《计算机滥用法案》

吓走了80%的信息安全专业人员

据称,这不是信息安全工程师第一次涉足英国《计算机滥用法案》(CMA)的法律灰色地带。公司和学者敦促对过时的法律进行改革。

该法案已有30年历史了,被广泛认为需要大修,即使议员们也接受了这一点,从国会议员时间的角度来看,这是优先考虑的事情。Rob Dyke绝不是第一个被卷入其中的人,例如“ The Register”多年来一直在报告类似案件。在美国,许多立法至少都已经过时,也出现了类似的情况。

CyberUp运动进行的一项研究表明,80%的安全专业人员在其日常专业活动过程中都害怕犯下《计算机滥用法案》。

《 1990年英国计算机滥用法案》的条款 范围广泛,甚至可能认为将数据泄漏视为“违法行为”。

根据该法案,即使英国的威胁情报提供者探测国外系统的工作活动也可能被视为非法。

BleepingComputer已多次提前联系Apperta基金会和诺森比亚警察局发表评论,但没有得到回复。

资讯来源:BleepingComputer