强化 web 攻击神器 Burp Suite (二) &md

红帽社区是一个垂直网络安全社区,融合“红帽先锋”正能量精神,每日分享最新安全资讯,提供安全问答、靶场、众测、漏洞库等功能,是网络安全爱好者学习、交流的优质社区。

前言

上篇文章(强化 web 攻击神器 Burp Suite (一) — 验证码识别技能点)给 Burp Suite 添加验证码识别技能点,对于现代化的渗透测试神器来说,自动化切换 ip 也是必备技能,本文通过动态设置 HTTP 代理来完善此功能。

快速开发

原理分析

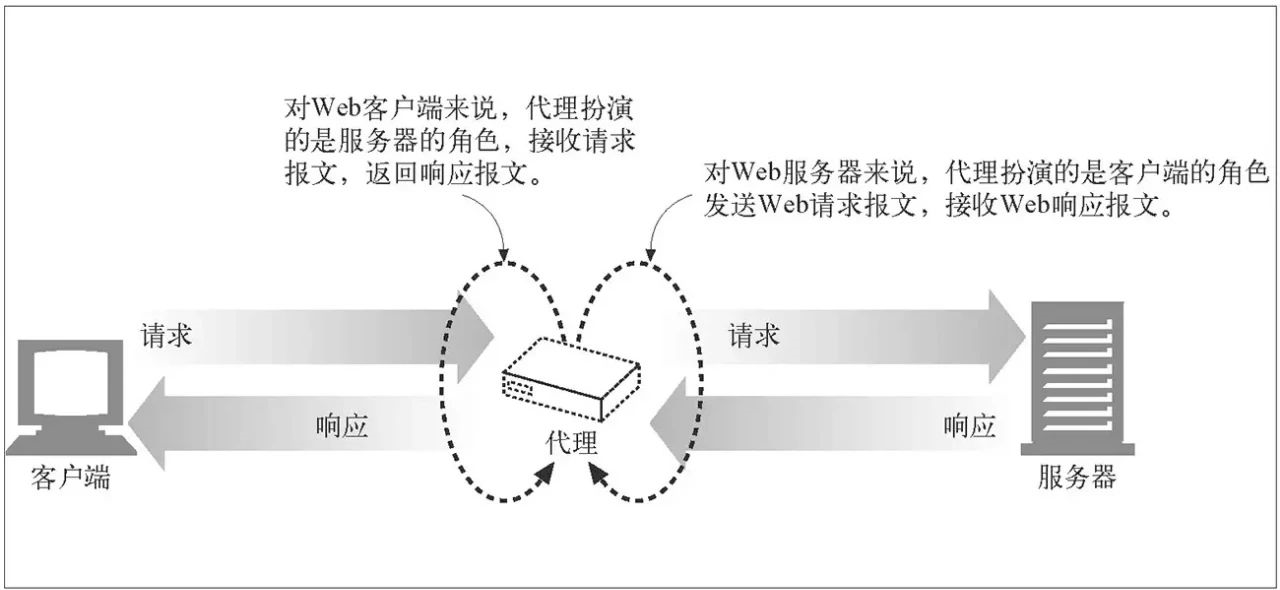

对于 HTTP 代理,HTTP 客户端向代理发送请求报文,代理服务器需要正确地处理请求和连接(例如正确处理 Connection: keep-alive),同时向服务器发送请求,并将收到的响应转发给客户端。

图片来源:《HTTP 权威指南》

原理较为简单,具体看数据包对比。

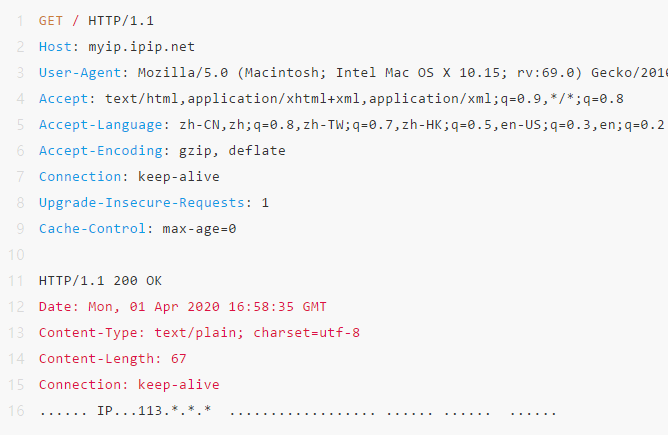

正常访问

http 流

代理访问

HTTP 代理 180.143.244.66:18637

http 流

可以看到正常访问和代理访问在数据层就是请求路径和目标不同。使用代理就是把数据带上目标信息先发送到代理服务器,要在 Burp Suite 中实现代理功能,动态修改请求目标和请求 header 即可 。

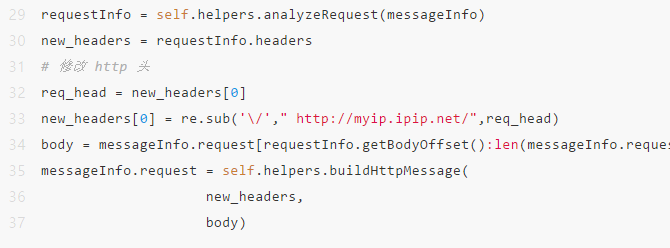

代码编写

参考官方文档,修改 HTTP 请求,需要在脚本中实例化 IHttpListener 类并重写 processHttpMessage 方法。

对接平台

接入代理平台或者 aws.

实战演练

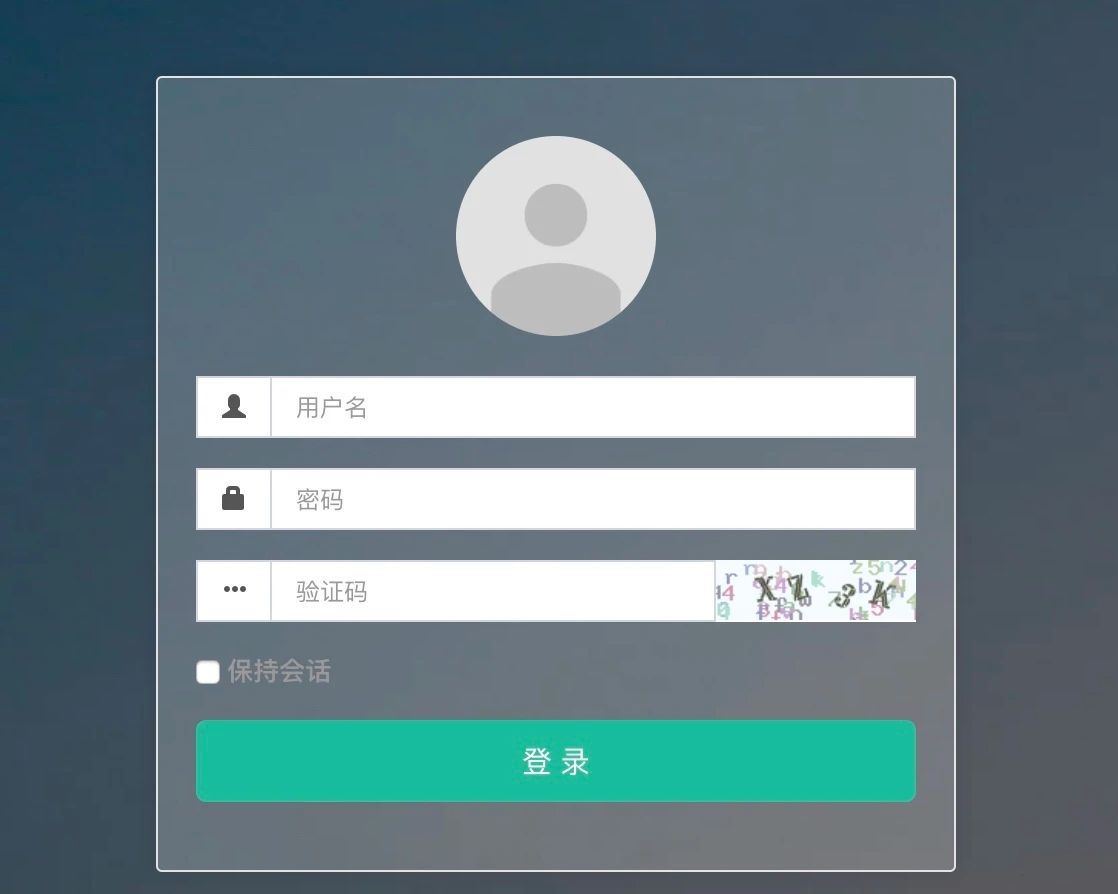

继续使用上篇后台做演示。

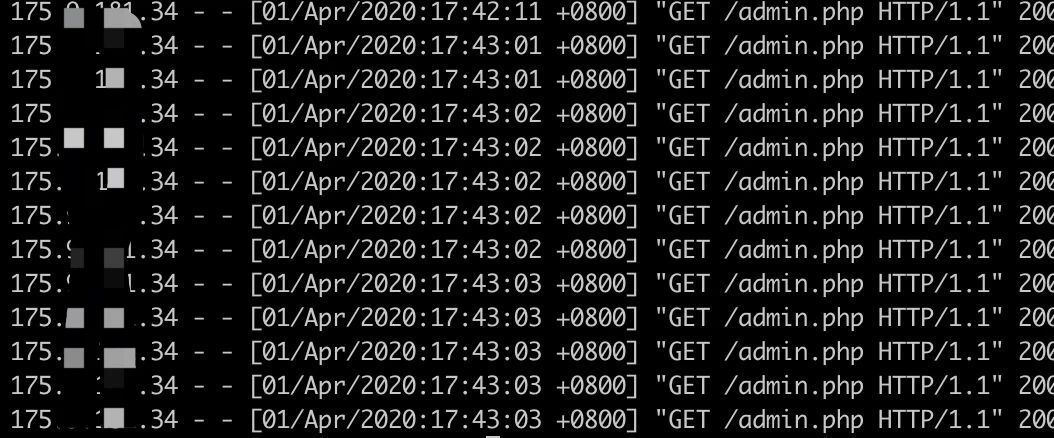

正常访问。

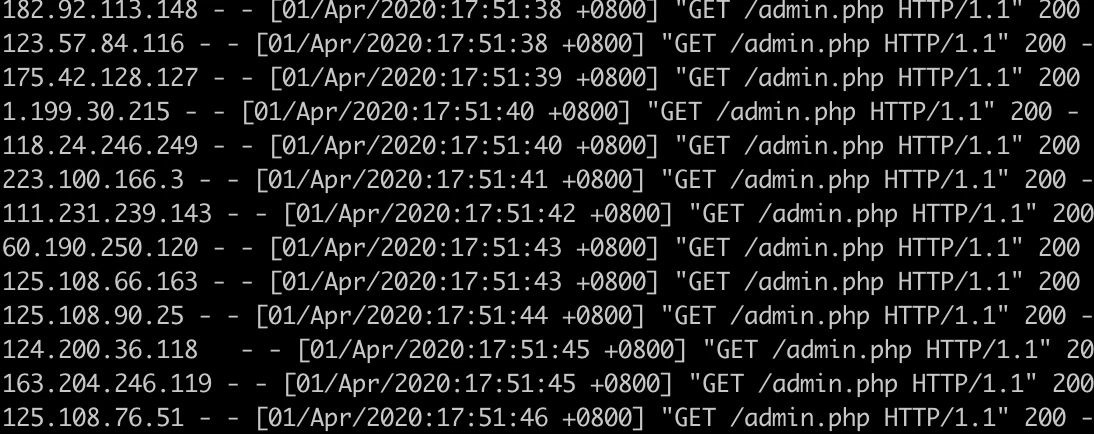

开启拓展。

参考

1、HTTP 代理原理及实现(一)

https://imququ.com/post/web-proxy.html

2、 Burp Suite 文档

https://portswigger.net/burp/extender/api/burp/IHttpListener.html

3、使用AWS API网关动态绕过防火墙

https://rhinosecuritylabs.com/aws/bypassing-ip-based-blocking-aws/

责任编辑:

声明:本平台发布的内容(图片、视频和文字)以原创、转载和分享网络内容为主,如果涉及侵权请尽快告知,我们将会在第一时间删除。文章观点不代表本网站立场,如需处理请联系客服。

相关文章: