UCLA ECE209AS(Winter 2018):汽车无

介绍

嵌入式系统主要用于许多现代技术中,并且常见于汽车中。 虽然它们为我们带来了极大的便利,但它们潜在的安全问题也是人们关注的主要问题之一。

PKE(Passive Keyless Entry)系统允许驾驶员在不取出汽车钥匙的情况下解锁汽车。 驾驶员只需靠近车辆或触摸门把手即可轻松打开车门。大多数汽车的PKE系统使用RFID作为从汽车到钥匙的近场通信。 该系统使用低频和高频无线电信号来完成车门和密钥芯片之间的双向认证。 首先,当有人试图打开车门时,汽车会发出125KHz的信号。 如果车钥匙在125KHz信号范围内,钥匙将响应与接收到的125kHz信号中包含的相对应的高频信号。 然后,如果汽车从钥匙接收到正确的信号,门将被打开。 相同的机制可以应用于启动汽车的发动机。

有两个漏洞可以使用:1)汽车利用低频信号的近距离特性作为唯一的钥匙近距离检测靠近汽车的标准。2)钥匙按键响应高频信号,信号传输距离远,当没有障碍物时可以传输超过50米。

我们研究了高端车辆的被动无钥匙进入系统的特定ECU(电子控制单元),并发现了一个特定于该系统的有趣的中继攻击。以上两个漏洞使PKE系统的中继攻击成为可能。我们正在使用软件无线电(SDR)对更现代的汽车模型重复这种中继攻击,这比以前的研究更容易实现,看看问题是否仍然存在。具体而言,试图破解汽车无钥匙进入系统的想法是受了BlackHat USA 2017 奇虎360独角兽团队“使用HACKKEY攻击被动无钥匙进入系统”演示的启发。

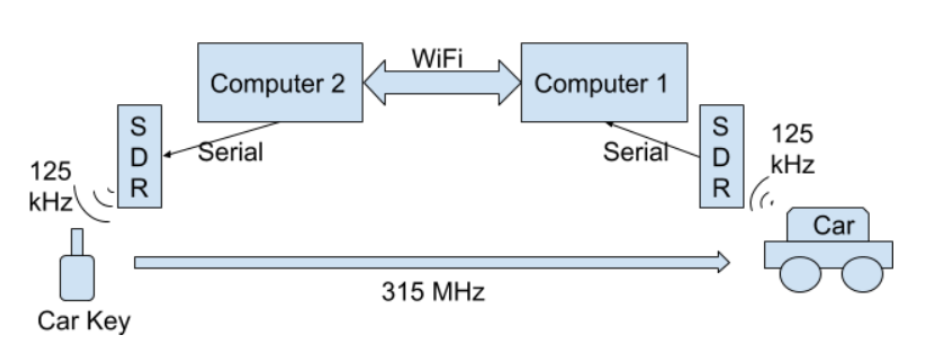

该项目的目标是使用SDR设备检测并收集汽车发出的125KHZz信号,然后通过WiFi将信号发送到汽车钥匙附近的另一个SDR。在钥匙接收到信号后,它将以高频信号响应,如果车钥匙距离汽车50米以内,我们不需要再进行中继。

本报告的结构如下。在第二部分中,我们讨论了两项先前的研究,分析了同样的安全问题。在第三部分中,我们介绍了我们的ProxMark3 RFID SDR工具。还谈到了SDR的设置。在第四部分中,我们提供了我们的方法和技术原理的程序。在第五部分中,直观地展示了真实世界的黑客攻击过程。在最后一部分中,我们对实验结果进行了讨论,并对实验结果进行了分析。

文献综述

与我们的主题最密切相关的文献主要有两篇,即被动无钥匙进入系统的中继攻击。其中一个来自苏黎世联邦理工学院(后文简称ETH),名为“对现代汽车中的无钥匙被动进入和启动系统的中继攻击”[1]。第二个是来自奇虎360独角兽团队的PPT,是BlackHat USA 2017大会的议题,“使用HACKKEY攻击被动无钥匙进入系统”[2]。

ETH的论文演示了现代汽车中对PKE系统的中继攻击。PKE系统的智能钥匙由一个短距离(1-2米或几厘米)LF RFID标签和一个远距离(10-100米)UHF(超高频收发器)组成。低频信号用于检测钥匙是否在汽车附近。当密钥检测到来自汽车发出的低频信号时,唤醒钥匙内部的单片机,解调、解码信号,然后在超高频信道上以计算出的数据进行响应,汽车接收数据信号并进行验证。使中继攻击成为可能的主要原因是PKE系统假设汽车和钥匙之间的通信能力在物理上是近距离接触的。然而,恶意攻击者可以操纵物理距离。作者实现了有线物理层的中继攻击,该攻击由连接在电缆上的两个环形天线组成,而无线中继攻击则需要使用具有最小延迟的专用射频链路。实验结果表明,在30米的测试距离内,有线中继攻击和无线中继攻击的延迟分别为350(±20) ns和120(±20) ns。他们对8家厂商生产的10多款车型进行了评估,所有这些车型都被成功攻击。他们的结果表明,只从一个方向传递信号(从车到钥匙)就足以完成中继攻击。他们使用USRP1来测量汽车的最大可接受延迟,并且在他们测试的10种车型种,最大可接受的延迟从30 us到20 ms。他们进一步研究了这类PKE系统,发现基于类似设计的所有PKE系统都很容易受到中继攻击。ETH的论文为我们提供了关于汽车无钥匙进入系统的强大理论背景,并为我们提供了中继攻击可能性的理论支持。

独角兽团队的项目设计了一款他们自己DIY的硬件设备。他们的设备包括用于解调信号的芯片,并将信号分解成1和0,而不只是复制原始无线电信号并将其完整发射出去。通过这种方式,他们可以使用更少的能量并以更低的频率逐位发送解调的信号,这表示更长的范围(1000英尺)。他们使用的组件包括CC1101(低功耗 Sub-1GHz 射频收发器)、EM4095(125KHz-135KHz,用于LF RFID的读取和模拟)、AS3933(可编程低频唤醒接收器)、ATmega328p(高性能、低功耗AVR 8位微控制器)、天线、PCB电路板和电池。他们成功在320米和200米的范围内进行了2次中继攻击。他们的工作不仅再次展示了中继攻击,而且使它比以往更便宜、更容易,仅花费22美元就制作了2个小工具。虽然ETH的中继设备成本为100-1000美元。他们的工作也为我们提供了一些关于中继定时约束的细节,以便成功的欺骗汽车PKE系统。他们的演示文稿可以以下lianjie进行查看:https://conference.hitb.org/hitbsecconf2017ams/sessions/chasing-cars-keyless-entry-system-attacks/

设备概述和设置

设备概述

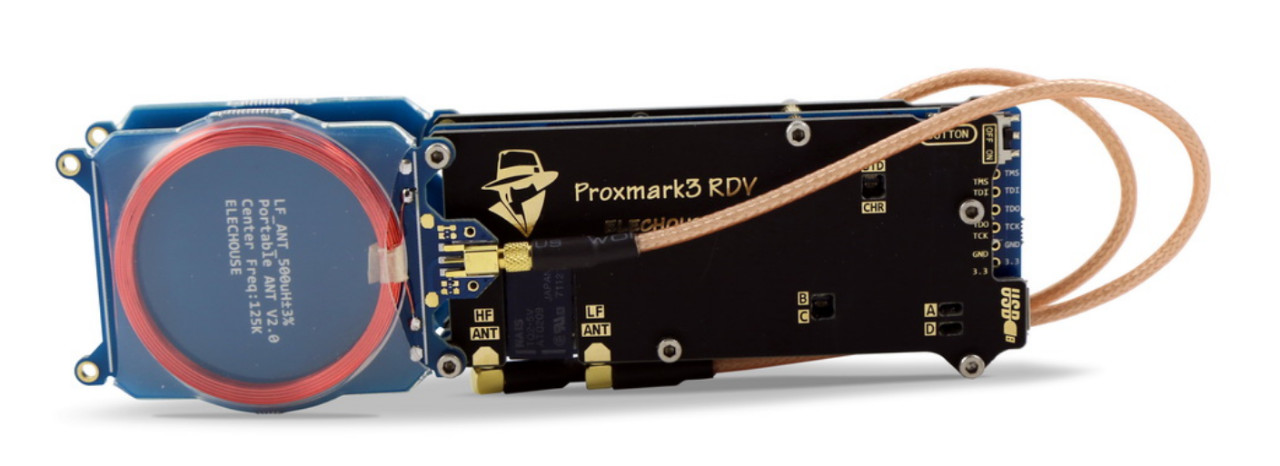

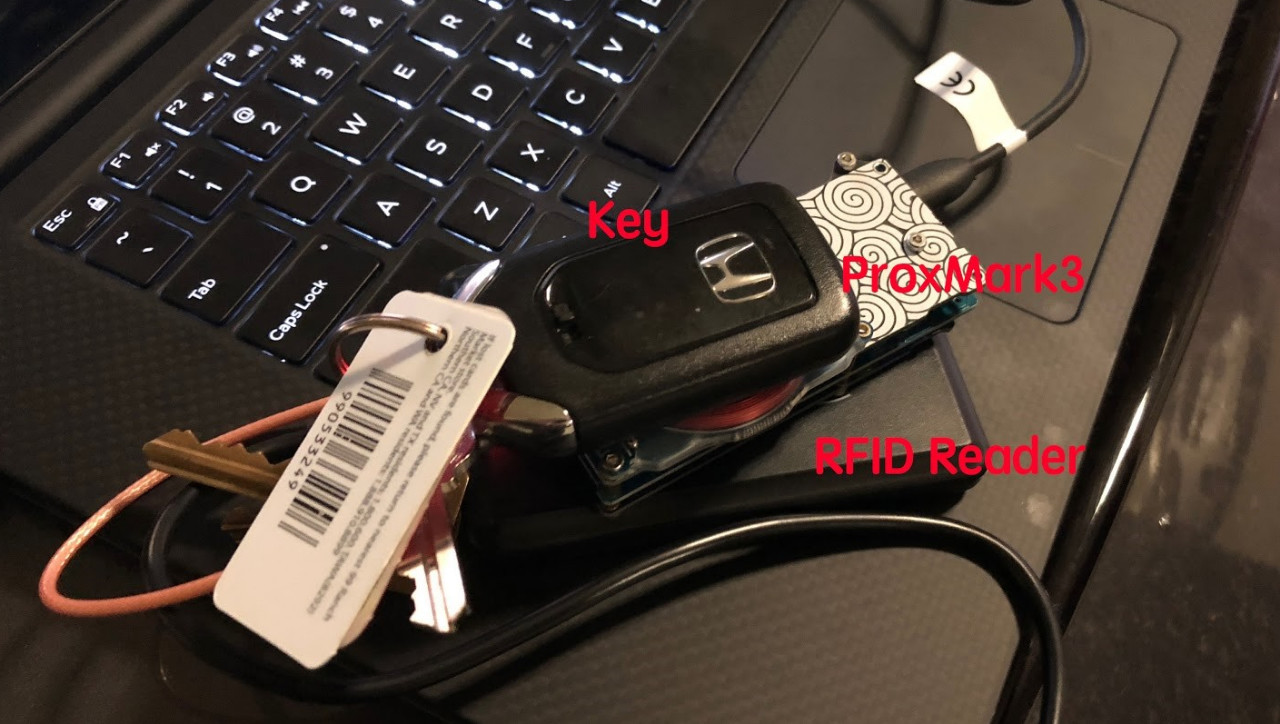

我们攻击中主要使用的设备是2个ProxMark3 RDV2,它是专为RFID频率设计的软件无线电设备。ProxMark3是一款通用RFID工具,目标是125KHz(低频)至13.56MHz(高频)。 它是一个完全开源的工具,Github存储库可以在以下lianjie中找到:https://github.com/Proxmark/proxmark3

ProxMark3设备由ARM CPU和Xilinx Spartan-II FPGA组成。用于低频和高频操作的两个独立天线端口在板上呈现,以便该设备支持多频操作。而在我们的应用中,只使用了低频。ProxMark3可以完全由USB和串口通讯接口供电,也可以设置为以锂电池供电的离线模式。

随着我们对该工具的进一步探索,我们发现大部分调制解调任务以及天线的控制都是通过FPGA来完成的,CPU只负责向FPGA发送命令并与串行接口通信。然而,一些高级功能,如编码/解码标签帧也实现在CPU中,我们没有在项目中使用。

设备设置

该工具与大多数常见操作系统兼容。 在我们的案例中,我们使用Windows 10作为我们的平台来连接ProxMark3。 一旦插入,Windows 10系统就会将ProxMark3检测为串行设备,并且提示该工具已准备就绪。 客户端软件可以在Github存储库下载。 因为我们需要修改设备的固件,所以我们下载了完整的开发包,其中包括编译器,闪存器和客户端。

第一步是使用提供的闪存器升级固件。 然后,我们通过使用客户端测试RFID卡上的不同命令来熟悉该工具。 可以在linajie中找到参考命令:

https://github.com/Proxmark/proxmark3/wiki/commands固件包含两部分:一部分用C语言写入CPU,另一部分用Verilog给FPGA编写,如前所述。 编译器的任何部分被修改后,编译器需要完全运行以生成.elf二进制文件,以便上传到电路板上。

示例命令

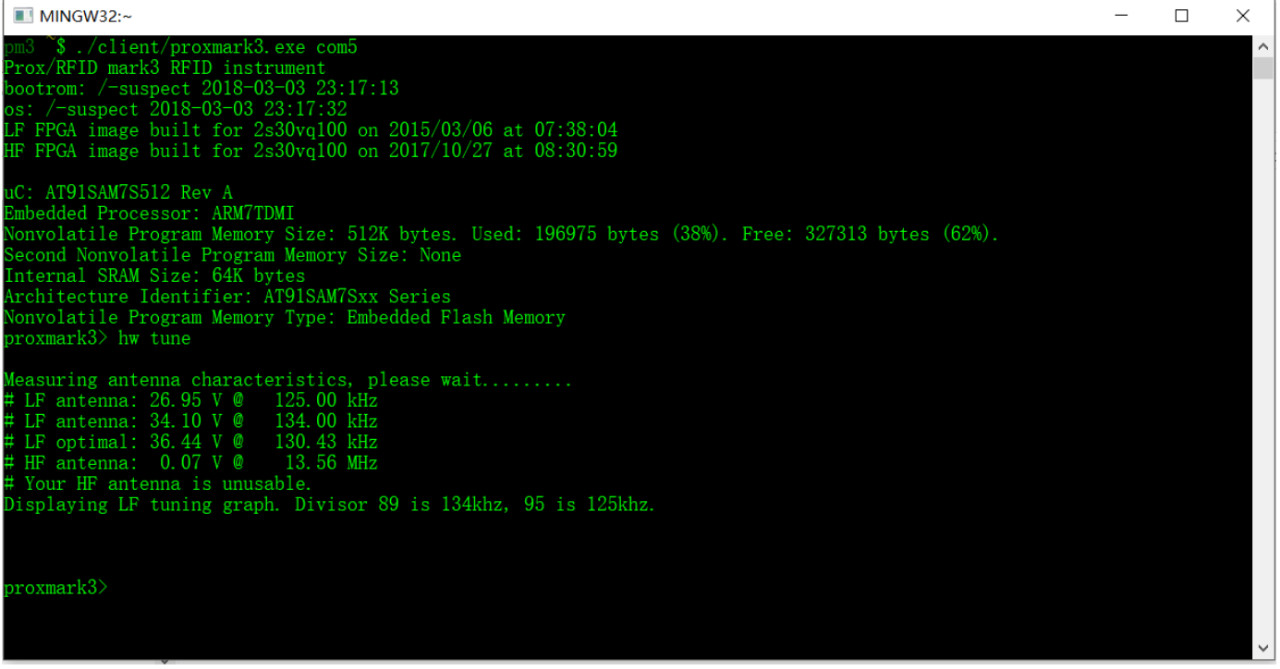

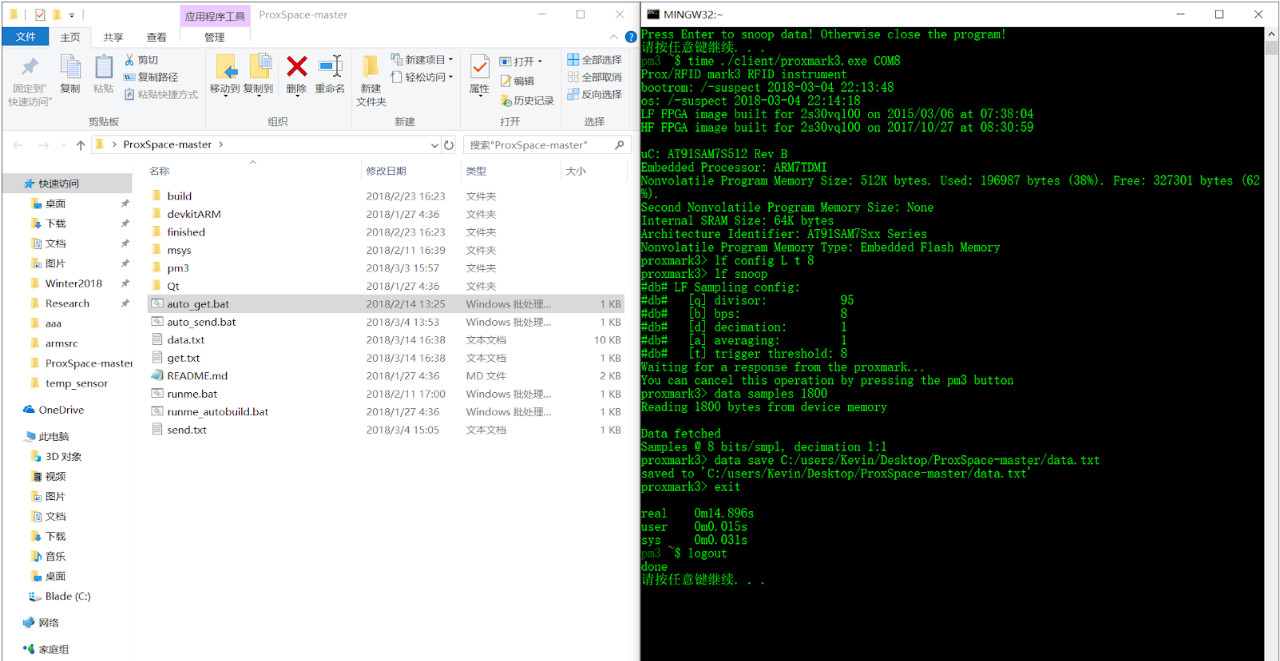

工具完全设置后,可以使用USB串口与Windows 10系统中的命令行软件(如图1所示)进行通信。

图1:命令行软件

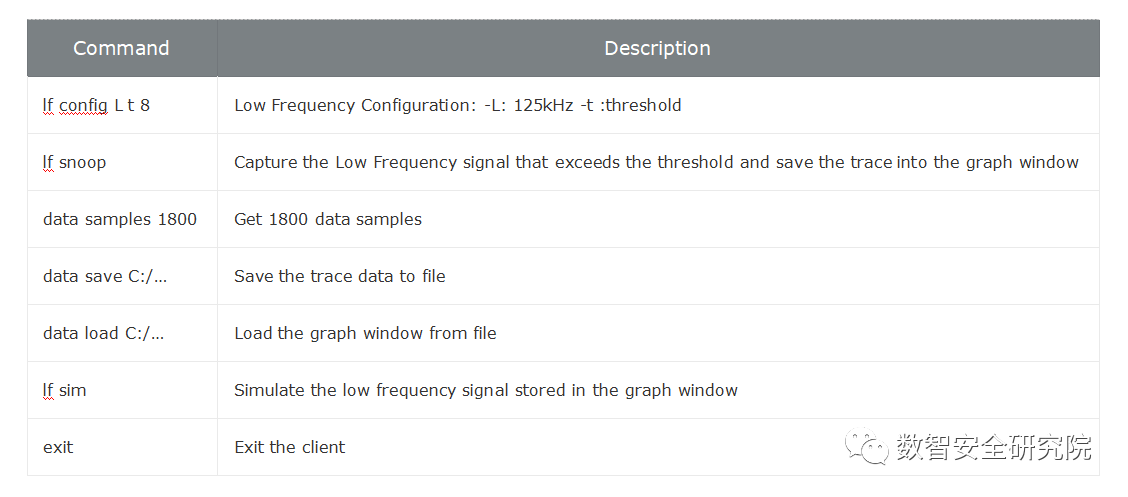

我们使用的主要命令总结如下:

这是最终演示中使用的一部分命令。为了简单起见,上表中未显示诸如解调和我们对原始命令所做修改之类的命令。

文件传输网络

在我们的应用程序中,需要一个用于将信号数据文件传输到另一个SDR设备的快速网络。由于我们的ProxMark3全部由Windows 10系统的PC供电和控制。我们可以简单地将问题简化为在两台Windows 10系统的PC之间建立连接。

我们比较了不同的网络选项,包括蓝牙,WiFi和以太网线。仔细比较后,我们发现蓝牙不稳定,在认证阶段花费很多时间,当出现障碍物或距离太远时往往极不稳定。我们最终决定使用WiFi,与其他两个选项相比,快速方便。我们正在使用两个最近更新的Windows 10系统,因此需要通过WiFi Direct设置对等网络选项。我们使用嵌入在Windows 10的系统设置中的热点模式并连接两台主机。然后我们使用网络共享文件夹来实现两台计算机之间的文件传输。

其他工具

我们在实验中使用了额外的125KHz RFID读卡器。阅读器的功能是触发“lf sim”命令发送信号。“lf sim”命令模拟无源标签,该标签仅在外部阅读器字段出现时传输信号。

理论攻击步骤

图2:攻击流程图

如图2所示,我们将有两台ProxMark3和两台计算机来模仿汽车与汽车钥匙之间的通信。在现实世界中,当触发开门命令时,汽车将通过125KHz发送信号,该信号范围只有1-2米。我们的目标是将相同的125KHz信号重放到位于汽车信号范围之外的汽车钥匙。由于车钥匙使用315MHz信号(远程通信)来响应车辆,因此只要车钥匙距离车辆50米以内,我们就不需要重放车钥匙信号。

我们首先设置ProxMark3不断搜索来自125KHz频率的信号,并将ProxMark3放置在汽车驾驶位附近。当有人拉动驾驶位的车门把手时,汽车会发出125KHz信号并等待响应。ProxMark3收集信号后,将图形窗口中的信号转换为文本文件,并将文本文件保存在共享文件夹中。同时,通过WiFi连接到计算机1的计算机2将连续搜索数据文件是否出现在共享文件夹中。一旦计算机2检测到共享文件夹的文件,它就会将文件加载到ProxMark3上,并且ProxMark3将模拟并向汽车钥匙重放相同的125KHz信号。

逼真的攻击步骤

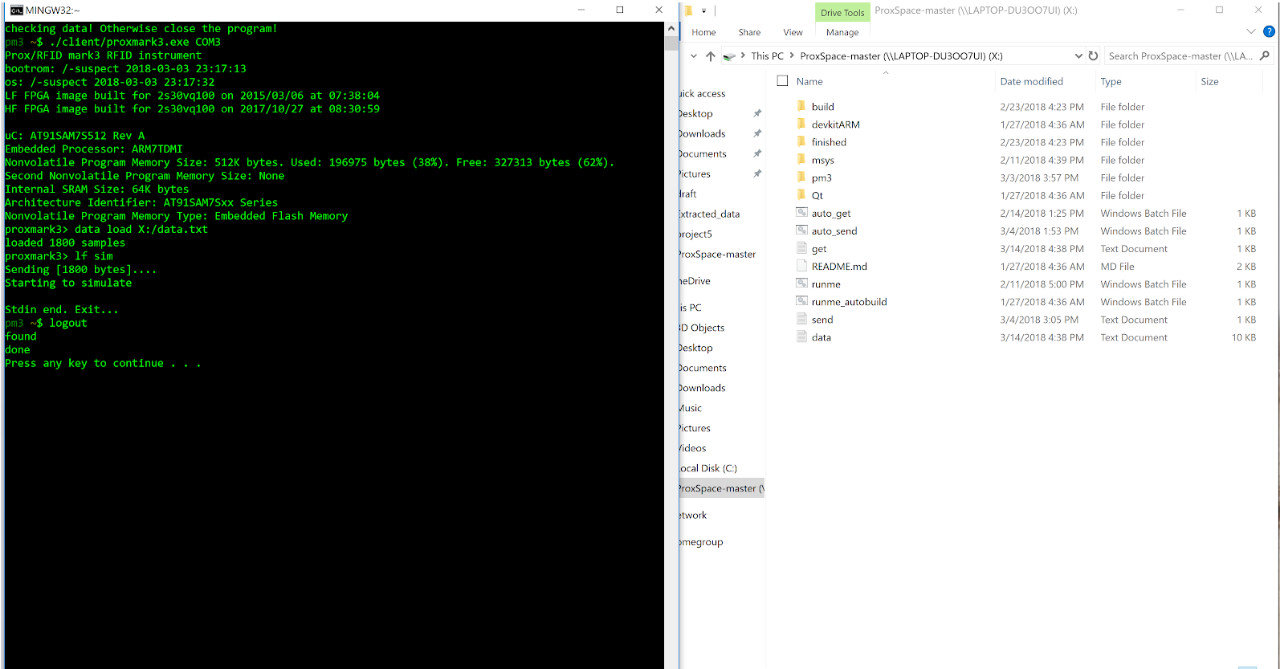

ProxMark3 设置

一般来说,汽车发射125KHz信号的天线位于驾驶位的门把手上,当门把手被拉动或抓住时,信号就会被发射出去。为了最大限度地提高来自汽车的125KHz信号的质量,我们将ProxMark3设备放在门把手附近,如图3所示。虽然攻击是在一个相对无噪声的地下停车场进行的,但我们尝试了不同的阈值以获得最佳性能。我们发现使用阈值5可以避免检测到来自真实信号的噪声,但是,在一个开放的公共停车场,阈值需要大于8。我们对每个样本使用8位进行采样,这样捕获的值可以从-128到127。阈值是根据这个比例使用的。

图3:尝试使用ProxMark3捕获信号解锁车门

为了最大化处理速度,我们编写了两个简单的Windows脚本,使ProxMark3自动将检测到的信号保存到文件中,并自动加载接收的文件进行重放。脚本的运行结果如下所示:

图4:自动检测来自汽车的信号并将其保存到文件中

在这个脚本中,我们首先打开ProxMark3的命令行,并设置串口进行通信。然后我们发送了4条ProxMark3的命令:将模式设置为“低频”,阈值为8,Snoop为非噪声信号,得到1800个信号样本,保存数据到指定的路径。

图5:文件可用时自动向车钥匙发送信号

在这个脚本中,我们编写了一个while循环来不断检查文件是否存在于上面提到的指定文件保存路径中。然后再次打开ProxMark3的命令行,设置串口进行通信。然后我们发送了两个ProxMark3命令:从指定路径加载文件到ProxMark3,模拟加载的文件并发射信号。

当向车钥匙重放信号时,向ProxMark3提供外部读取器字段,如图6所示。原因是ProxMark3仅支持模拟无源标签,这意味着它仅在读取器字段出现时重放信号。这里显示的读取器字段只是一个简单的脉冲,然后是直流非零信号,这样它就不会干扰重放信号。

图6:汽车钥匙与RFID 阅读器

WIFI 网络

我们使用Windows 10中提供的嵌入式热点功能设置WiFi Direct网络,允许其他计算机加入网络。然后我们在网络中共享一个文件夹,以便网络中连接的任何其他计算机都可以访问该文件夹。检测到的信号文件将保存到此共享文件夹并从中加载。

攻击程序

首先,我们将两台PC连接到同一个网络(热点网络)。然后,我们执行了重放信号的脚本,以便它不断地检查保存的文件。最后,我们执行了捕获汽车信号的脚本,以便它不断地检查125KHZ频率无噪声信号。当我们拉动或握住门把手时,相应的汽车ECU就会被激活并发出信号。我们可以在共享文件夹中看到保存的文件,汽车钥匙附近的ProxMark3是重放信号的。将名为data.txt的示例跟踪文件上载到Github存储库以进行演示。

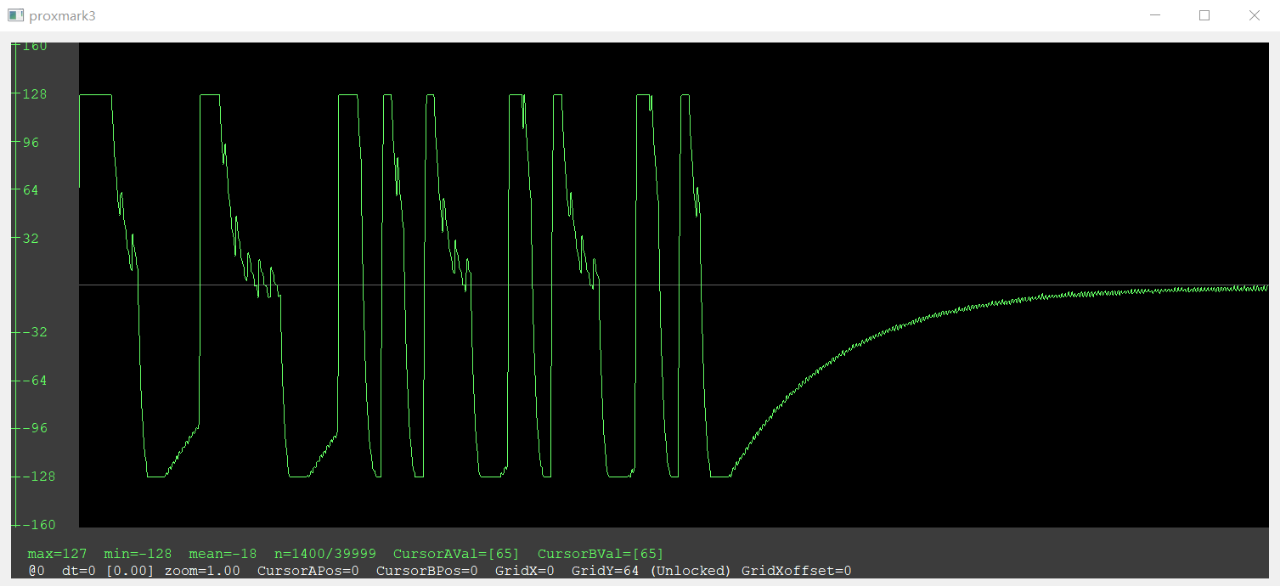

图7:丰田的信号追踪图

结果与分析

结果

我们测试了三款车型:2017款丰田Avalon,2017款本田思域,2011款宝马535i。

对于我们攻击的丰田和本田,我们成功地从车中提取了信号数据,并将相同的信号重放到车钥匙上。然而,重播攻击的结果并不成功,汽车没有按预期解锁。更令人惊讶的是,宝马的攻击在信号采集状态失败了。使用同样的方法,我们尝试使用ProxMark3来收集汽车发出的信号。但是,在我们的工具的整个带宽范围内,只显示噪声,范围为125KHz-13.56MHz。

可在此处访问视频:https://www.youtube.com/watch?v=LvDs1kNqQco

分析

对于丰田和本田的攻击,我们怀疑我们无法成功破解汽车PKE系统的主要原因是当今汽车中出现严格的时间限制。如上所述,这两款车都是非常新的车型,所以汽车制造商在看到安全问题后对这些系统实施了更严格的时序限制是合理的。另一种可能的假设是汽车启用双向认证,类似于RFID卡/遥控器,这意味着汽车密钥也将使用125KHz短程信号响应,与汽车一起进行认证。然而,我们认为这是不可能的,因为汽车钥匙已经在一个超高频无线电传输信号。使用一个额外的低频响应系统将增加大小和成本。此外,低频发射系统需要更高的功率。

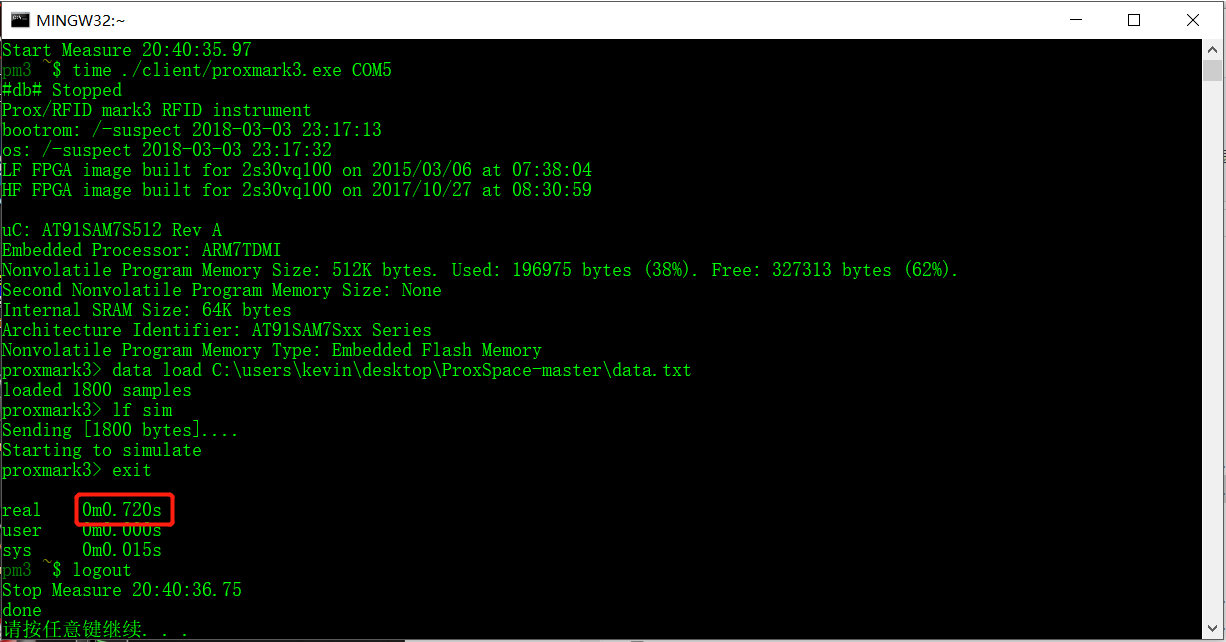

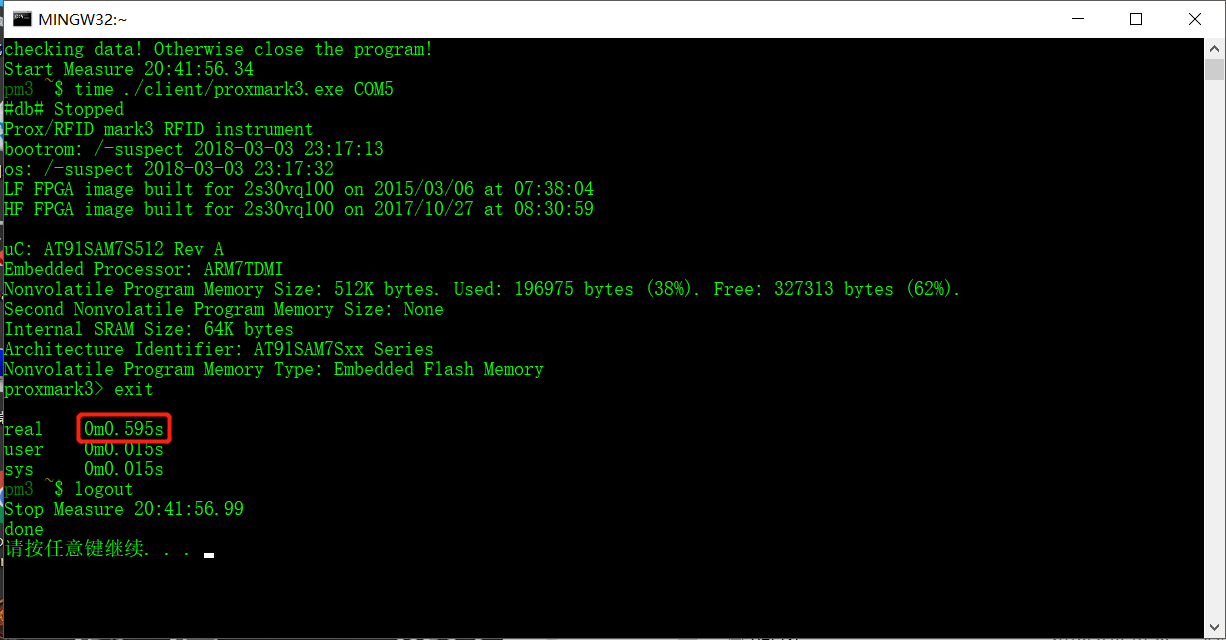

我们对自己编写的重放脚本进行了分析,利用客户端软件MINGW系统自带的时间函数,从加载数据到模拟数据需要多少时间。如下图所示,从打开客户端到模拟信号所花费的总时间为720ms。安装和关闭客户机软件所需的时间是595ms。因此,加载数据和模拟信号的总时间为125ms。在之前的阅读中,我们发现汽车的时间限制从微秒到30毫秒不等。虽然我们的125毫秒的延迟是太长了,汽车检测作为认证信号。

如果我们假设两台计算机之间的文件传输不花费时间,那么最大的延迟发生在打开客户机并开始模拟命令时。然而,这些步骤对于ProxMark3正常运行是必要的,这意味着由于硬件限制,我们不能减少所花费的时间。这也解释了之前的一个问题,为什么以前对PKE系统的研究大多使用硬件工具,而不是使用方便的软件定义无线电。时间限制可能是以往研究的重点。我们在这里的攻击进一步解释说,商业上可用的SDR设备不满足这种中继攻击的时间要求(至少对我们测试的三款汽车是这样的)。

图8:重放时间测量

图9:设置客户端的时间测量

未来方向

由于汽车可用性的限制,我们只在三款车型上测试了我们的设置。可以对更多的模型进行测试,以证明目前的系统能够抵御这类攻击。此外,由于硬件的限制,我们并没有证明现在的车比老车有更严格的时序限制。通过使用硬件手段,如载波和调制技术来重放原始信号,甚至使用更先进的SDR设备,如USRP系列,存在的时间限制可能不足以保护汽车。因此,需要用更先进的硬件进行进一步的研究来验证时序约束。

另一个问题是,我们发现宝马没有使用与我们测试的其他车型相同的频率与汽车密钥通信。宝马甚至可能在他们的PKE系统上使用不同的机制,这对于宝马车型的进一步研究是非常有趣的。一个有趣的事实是,先前的研究人员已经证明他们的方法成功地在一个较老的宝马7系列车型。这意味着宝马最近更新了他们的PKE系统,但我们不知道更新的目的是否为了提高安全性。

相关攻击

由于Proxmark3设备专门研究RFID标签相关领域,我们还对RFID标签进行了一些有趣的攻击。我们成功地克隆了用于访问加州大学洛杉矶分校停车场入口停车杆的HID标签。这里使用的工具只有一个Proxmark3。我们在这次攻击中使用的命令是“lf search”,它将搜索一个已知的RFID标签,并将检测到的信号(从HID标签)保存到设备的内存中。然后使用与回放汽车信号相同的命令,我们使用“lf sim”来模拟使用Proxmark3的标签。利用Proxmark3模拟标签,我们成功地打开了停车场的大门。

通过这种攻击,我们可以看出用于访问停车场的HID标签卡使用了静态信息,这意味着它没有启用请求-响应机制来增强安全性。任何人都可以实际访问该卡,复制该卡中存储的信息,并使用它进入停车场大门。另一个发现是UCLA停车场的RFID阅读器始终打开,所以即使我使用Proxmark3模拟标签走进大门,门也会打开。这可能会造成一些能源浪费,还会产生一些其他潜在的安全问题。可在此处访问视频:https://www.youtube.com/watch?v=UhG9kbs7w3A

结论

在本报告中,我们试图使用SDR设备攻击汽车的PKE系统。由于硬件的限制,攻击并没有如预期的那样成功。为了获得毫秒级甚至微秒级的延迟,需要使用功能更强大的软件无线电或纯硬件工具来实现攻击。然而,我们对汽车的攻击确实证明了汽车厂商已经实施了时间约束,有的甚至实施了不同的机制来实现系统。

参考

[1] Chaoran Wang, Jun Li, Qing Yang, Yingtao Zeng, Yunding Jian.(2017). ATTACK PASSIVE KEYLESS ENTRY SYSTEM USING HACKKEY.

https://www.blackhat.com/us-17/arsenal/schedule/#attack-passive-keyless-entry-system-using-hackkey-7941 PDF Link

[2] Francillon, Aurélien & Danev, Boris & Capkun, Srdjan. (2011). Relay Attacks on Passive Keyless Entry and Start Systems in Modern Cars.

https://eprint.iacr.org/2010/332.pdf

原文链接:

https://ucla-ece209as-2018w.github.io/Hui-Wenxuan-Yifan/

Github:

https://github.com/UCLA-ECE209AS-2018W/Hui-Wenxuan-Yifan

加州大学洛杉矶分校 209AS 2018 冬季项目报告:汽车无钥匙门禁系统中继攻击

团队成员:Hui Wang, Wenxuan Mao, Yifan Zhang

这个项目的追踪分析报告:

proposal

中期报告可在以下网址查看:

midterm_report