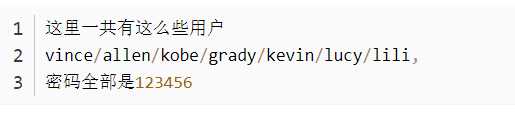

PikachuťĚ∂śúļÁ≥ĽŚąóšĻčCSRFÔľąCross-Site Re

ś¶āŤŅį

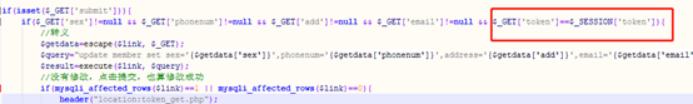

CSRFÔľągetÔľČ

šĹÜŚČ朏źśėĮԾƍĮ•ÁĒ®śą∑śé•ŚŹóŚąįťďĺśé•ŚźéšĽĖšľöÁāĻŚáĽŚĻ∂ŤŅõŤ°ĆŤī¶ŚŹ∑ŚĮÜÁ†ĀÁôĽŚĹēԾƜąĖŤÄÖŤĮīÁĒ®śą∑śú¨ŚúįŚ≠ėŚú®Ťļꚼōģ§ŤĮĀšŅ°śĀĮÔľąCookieÔľČԾƝā£šĻąšĽĖÁöĄšł™šļļšŅ°śĀĮŚįĪšľöŤĘęšŅģśĒĻšłļśąĎšĽ¨ťďĺśé•ťáĆťĚĘÁöĄšŅ°śĀĮ„Äā

Ť°®ŚćēšłćšľöŚĀöÔľüšĻüšłćśÉ≥śź≠šłÄšł™śúćŚä°Śô®ÔľüšĹÜŚŹąśÉ≥šĹƚłÄšłčŤŅáÁ®čԾƚłćśÄē burpsuitŚąöŚ•ĹśúČŤŅôšł™ŚäüŤÉĹ

ŚŹĮŤÉĹŚąöŚľÄŚßčŚÖ•ťó®ÔľĆšľöśÄĽśėĮŚĮĻŤŅôšł™‚Äúśź≠ŚĽļśúćŚä°Śô®‚Ä̜ļśėĮŚÖÖśĽ°Ťī®ÁĖĎԾƜÉ≥šłćśėéÁôĹԾƌÖ∂ŚģěśėĮŤŅôšł™śĄŹśÄĚÔľöšĹ†Ťá™Ś∑ĪŤôöśčüśúļťĚ∂śúļÁöĄIPŚŹ™śėĮÁßĀśúČIPԾƌąęšļļśėĮŤģŅťóģšłćšļÜÁöĄÔľĆšĹ†Ť¶ĀŚąęšļļŤÉĹŤģŅťóģŚąįšĹ†Á≤ĺŚŅɜ쥝ĆÁöĄÁĹĎť°Ķťô∑ťėĪԾƌįĪŚŅÖť°ĽŚĺóśúČšłÄšł™ŚĪěšļéšĹ†Ťá™Ś∑ĪŤŅźŤ°ĆÁĹĎÁęôÁöĄwebśúćŚä°Śô®ÔľĆŚĹóŚģ≥ŤÄÖŤģŅťóģšļܚņÁ≤ĺŚŅɜ쥝ĆÁöĄÁĹĎť°ĶԾƍĘęśěĄťÄ†ÁöĄśēįśćģŚįĪšľöŤĘ꜏źšļ§ŚąįŚ≠ėŚú®CSRFśľŹśīěÁöĄśúćŚä°Śô®ÔľĆŚĮľŤáīÁĒ®śą∑šŅ°śĀĮŤĘęšŅģśĒĻ„Äā

ŚŹĮŤÉŚņŚŹąśúČÁĖĎťóģšļÜԾƜėĮśÄéšĻąśääśēįśćģśŹźšļ§ŚąįŚ≠ėŚú®CSRFśľŹśīěÁöĄśúćŚä°Śô®ÔľüŚįĪśĮĒŚ¶āšłčŚõĺÔľĆactionŚĮĻŚļĒÁöĄhttpśėĮśąĎŚ≠ėŚú®śľŹśīěÁöĄťĚ∂śúļIPԾƌŹ™Ť¶ĀŚąęšļļšłÄÁāĻŚáĽÔľĆśąĎśěĄťÄ†Ś•ĹÁöĄśēįśćģŚįĪšľöŚŹĎťÄĀŤŅáŚéĽÁĽôŚ≠ėŚú®CSRFśľŹśīěÁöĄśúćŚä°Śô®„Äāťā£šĻąŚŹóŚģ≥ŤÄÖšŅ°śĀĮŚįĪšľöŤĘęśõīśĒĻšļÜ

- śĚÉ3ŤīĘÁĽŹÁęôԾƜźúÁčópr3 ip1-2WԾƌłĚŚõĹÁ®čŚļŹÔľĆ ÁôĺŚļ¶šłďšłöťóģ

- B2BŤīłśėďŚĻ≥ŚŹį Ś§öŚĻīŤÄĀÁęô ťęėśĒ∂ŚĹēÁęôÁāĻ šł§šł™ÁęôśČďŚĆÖŚáļŚĒģ

- ÁąĪÁęôśĚÉ5ÁģÄŚéÜÁęôÔľĆÁôĺŚļ¶śĒ∂ŚĹē246wԾƜó•śĒ∂ŚĎ®śĒ∂Ծƚł≠śĖáŤģ§ŤĮĀÔľĆ4ŚĻīŚ§ö

- šłčŤĹĹÁęôÔľĆÁôĺŚļ¶śĚÉ3ÔľĆÁ߼Śä®śĚÉ4ԾƜźúÁčóśĚÉ3ԾƌϮśĒ∂ԾƚľĀšłöŚ§áś°ąÔľĆśä•šĽ∑2

- śĚÉ3śąŅŤī∑Ťģ°ÁģóŚô®Áęô ip3000 ťááťõÜ šłćŚł¶śúćŚä°Śô® Śł¶1

- śĚÉ4ŚŹ§ŤĮóŤĮćÁęô śĶĀťáŹ1WŚ∑¶ŚŹ≥ ŤĮóŤĮćšĹúŚďĀśēįśćģ70WŚ∑¶ŚŹ≥ ÁôĺŚļ¶

- śĚÉ2śčõÁĒüŚüĻŤģ≠Áęô ip1000+Á≤ĺŚáÜśĶĀťáŹ śúąśĒ∂8000

- ŚŹĆśĚÉ5śĪáÁéáÁęô Á•ěť©¨śĚÉ2 ip4000 śä•šĽ∑5.5w