发表时间:2021-07-09 16:42:57 来源:红帽社区 浏览:

次 【

大】【

中】【

小】

什么是任意url跳转漏洞:

服务端未对传入的跳转url变量进行检查和控制,可能导致可恶意构造任意一个恶意地址,诱导用户跳转到恶意网站。

由于是从可信的站点跳转出去的,用户会比较信任

假如http://www.aaa.com/acb?Url=http://www.zhapian.com

(只要将该链接发给用户诱导其点击,即可实现漏洞目的)

漏洞危害

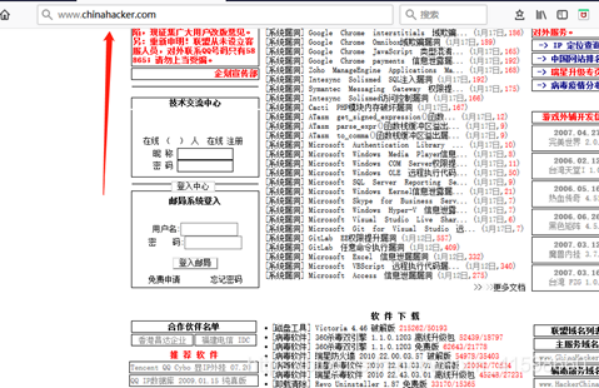

· 通过转到恶意网站欺骗用户输入用户名和密码盗取用户信息

· 或欺骗用户进行金钱交易

Django (<2.0.8)任意url跳转漏洞原因:

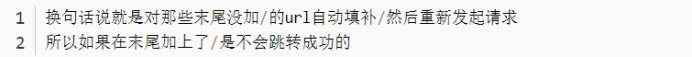

Django的配置下,如果匹配上的URL路由中最后一个是/,而用户访问的时候没加/,则Django的配置会转移到带/的请求中。(由配置项中的django.middleware.common.CommonMiddleware,APPEND_SLASH来决定)。

漏洞进攻复现

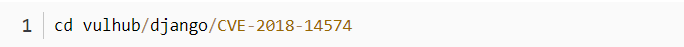

vulhub目录在

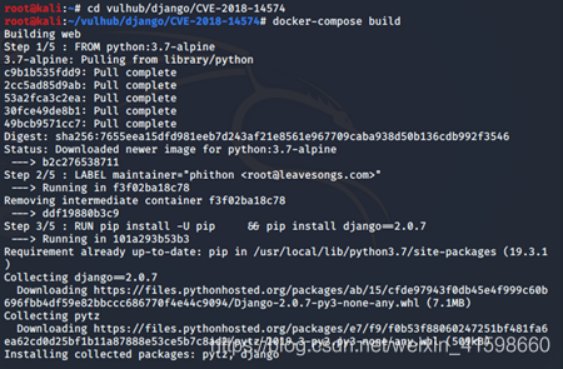

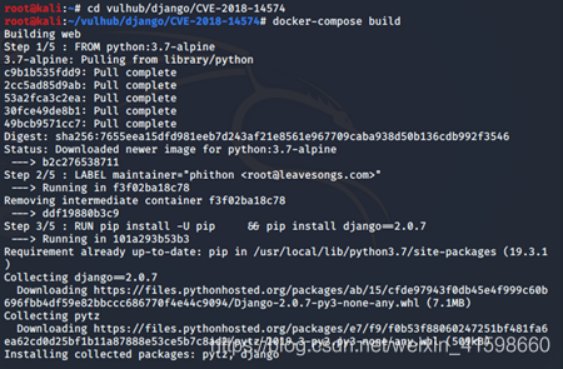

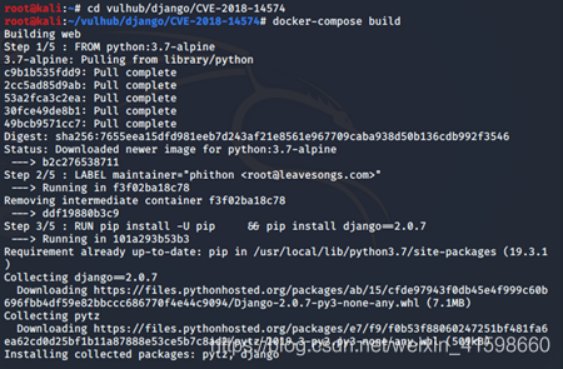

对靶场进行编译:docker-compose build

运行靶场:docker-compose up -d

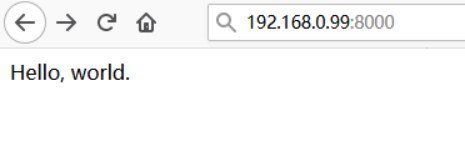

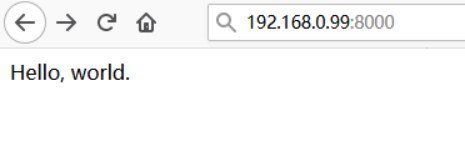

环境开启后,进攻复现

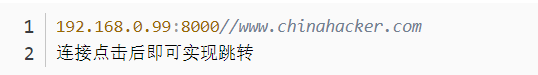

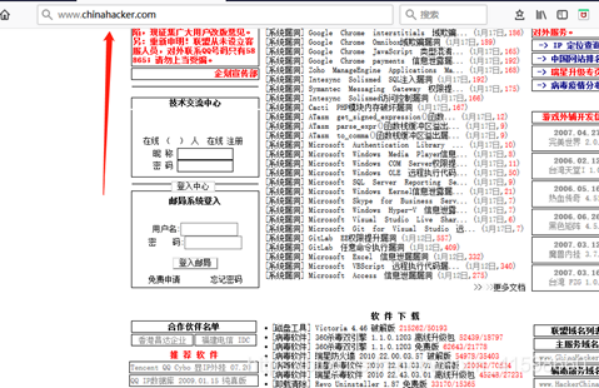

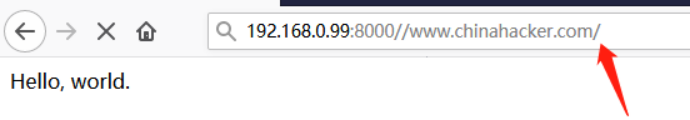

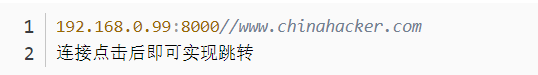

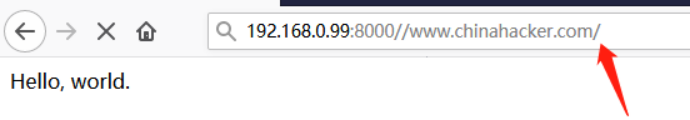

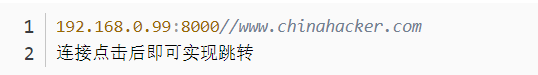

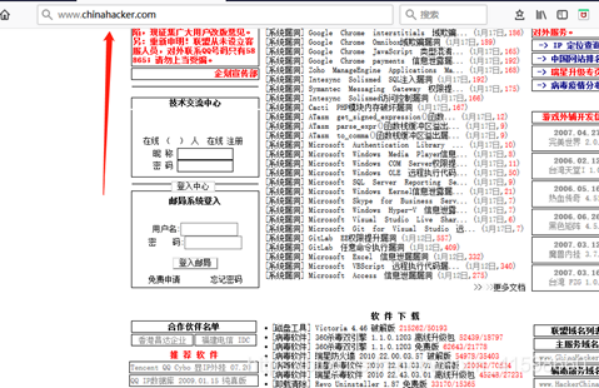

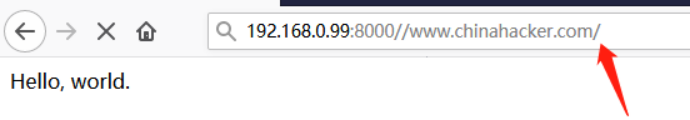

只要在url后加上//想跳转的网页,即可实现跳转,比如中国黑客联盟网页

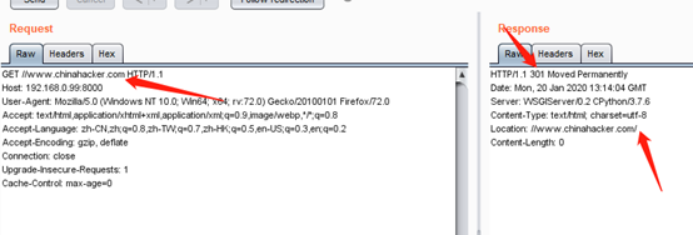

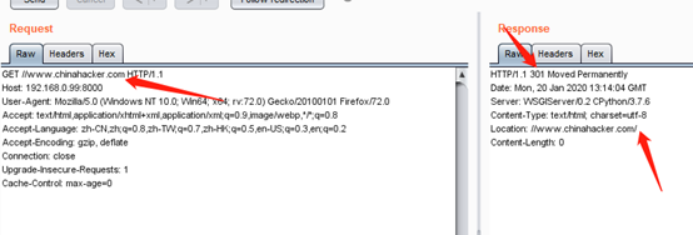

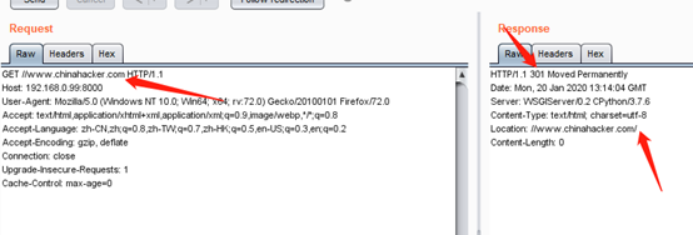

抓包分析:

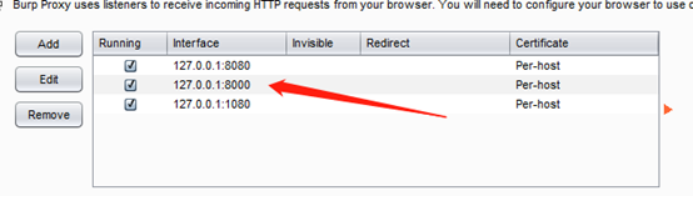

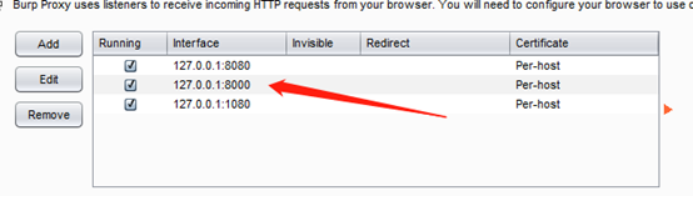

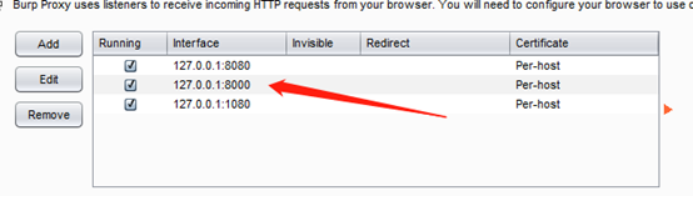

因为漏洞环境开启端的是8000端口,所以burp要设置监听8000端口

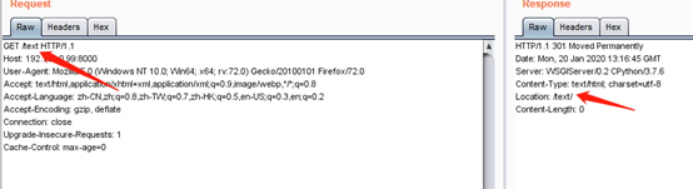

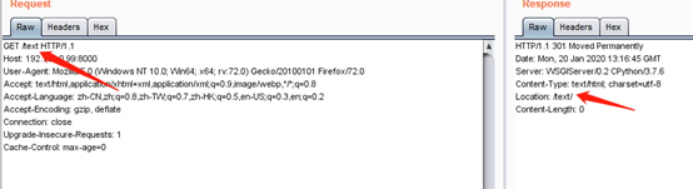

原本页面的包

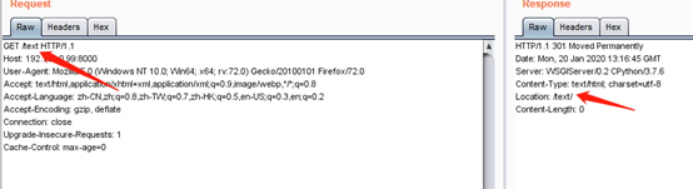

加上text请求后发送

.如果漏洞存在的话,说明APPEND_SLASH=True并且初始URL没有以斜杠结尾,并且在urlpatterns中找不到它,则通过在末尾附加斜杠来形成新的URL。如果在urlpatterns中找到此新URL,则将HTTP重定向返回到此新URL。

访问http://我靶机IP:8000// www.chinahacker.com,即可返回是301跳转码

最后别忘记关闭漏洞环境

参考文章:

https://www.dazhuanlan.com/2019/12/18/5df9869794445/

https://xz.aliyun.com/t/3302

https://blog.csdn.net/jiangbuliu/article/details/94436745

责任编辑:

声明:本平台发布的内容(图片、视频和文字)以原创、转载和分享网络内容为主,如果涉及侵权请尽快告知,我们将会在第一时间删除。文章观点不代表本网站立场,如需处理请联系客服。